■概要

#OpRussia からの派生したオペレーション(以下、OP)として #OpRedScare というものが立ち上げられています。「Red Scare」とは、日本語にすると「赤狩り」となりWikipediaには以下のように説明されています。

赤狩り(あかがり、英: Red Scare)は、政府が国内の共産党員およびそのシンパ(sympathizer:同調者、支持者)を、公職を代表とする職などから追放すること。第二次世界大戦後の冷戦を背景に、主にアメリカとその友好国である西側諸国で行われた。

OpRussiaは、当初ロシアをターゲットとしていたOPでしたが、OpRedScare は、ロシアに加え、ベラルーシも含まれていることから別名とされているようです。状況の変化によって派生したものと考えらるため、実質的には、OpRussiaとして扱って問題ないかと思います。このOPにおいて共有されている情報を調査しましたので共有します。

■主張

主張に関しては、OpRussiaと同じと見て問題ありません。別のエントリでそちらには言及しておりますのでそちらを確認ください。また、このOPが開始された辺りにアノニマスから出されたメッセージは以下の動画でした。

共有されたドキュメントによるとこのOPの目的は、ロシアとベラルーシのインフラ(銀行、輸送、軍事、エネルギー)を無効にすることですが、一方で、病院、学校などといったヘルスケア / 教育関連サービスへの攻撃は禁止しています。

■ターゲットリスト

| ロシア | ||

| 組織名 | ドメイン / URL | 備考 |

| ロシア政府 | gov.ru | 左ドメインへのDNS調査結果を共有 |

| ロシア国防省 | mil.ru | 左ドメインへのDNS調査結果を共有 |

| ベラルーシ | ||

| 組織名 | ドメイン / URL | 備考 |

| ベラルーシ政府 | gov.by | 左ドメインへのDNS調査結果を共有 |

| ベラルーシ国防省 | mil.by | 左ドメインへのDNS調査結果を共有 |

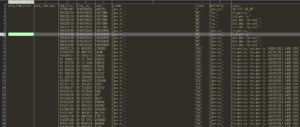

備考にあるDNS調査結果の例は下図の通りです。

| ウクライナ副首相からのリクエスト | ||

| 企業 | ||

| 組織名 | ドメイン / URL | 備考 |

| Gazprom | https://www.gazprom.ru/ | 半国営の世界最大の天然ガス企業 |

| Lukoil | https://lukoil.ru | 石油企業 Gazpromに次ぐロシア2位の企業 |

| Magnit | https://magnit.ru/ | 食料小売企業 |

| Norilsk Nickel | https://www.nornickel.com/ | 非鉄金属生産企業 |

| Surgutneftegas | https://www.surgutneftegas.ru/ | 石油ガス企業 国営企業をいくつか合併して設立 |

| Tatneft | https://www.tatneft.ru/ | 石油ガス企業 |

| Евраз | https://www.evraz.com/ru/ | 鉄鋼企業 |

| NLMK | https://nlmk.com/ | 鉄鋼企業 |

| Sibur | https://www.sibur.ru/ | 石油化学企業 |

| Severstal | https://www.severstal.com/ | 鉄鋼企業 ロシア最大 |

| Metalloinvest | https://www.metalloinvest.com/ | 鉱業、鉄鋼企業 |

| ННК | https://nangs.org/ | 石油ガスに関する協会 |

| Русская медная компания | https://rmk-group.ru/ru/ | 非鉄冶金企業 |

| TMK | https://www.tmk-group.ru/ | 鉄鋼企業 |

| Yandex | https://ya.ru/ | 検索エンジン |

| Polymetal International | https://www.polymetalinternational.com/ru/ | 貴金属採掘企業 |

| Uralkali | https://www.uralkali.com/ru/ | 肥料生産および輸出企業 |

| ЕвроСибЭнерго | https://www.eurosib.ru/ | エネルギー企業 |

| OMK | https://omk.ru/ | 冶金企業 |

| 銀行 | ||

| 組織名 | ドメイン / URL | 備考 |

| Sberbank | https://www.sberbank.ru/ | ロシア最大の商業銀行 |

| VTB | https://www.vtb.ru/ | |

| Gazprombank | https://www.gazprombank.ru/ | Gazpromの子会社 |

| 政府 | ||

| 組織名 | ドメイン / URL | 備考 |

| Госуслуги | https://www.gosuslugi.ru/ | 公共サービスの統一ポータル |

| Госуслуги Москвы | https://www.mos.ru/uslugi/ | モスクワ市長と政府に公式ポータル |

| Kremlin | http://kremlin.ru/ | ロシア連邦大統領の公式ウェブサイト |

| Правительства РФ | http://government.ru/ | ロシア連邦政府 |

| Ministry of Defence(Russia) | https://mil.ru/ | ロシア国防省 |

| Federal Taxation Service | https://www.nalog.gov.ru/ | ロシア連邦税務局 |

| Federal Customs Service of Russia | https://customs.gov.ru/ | ロシア連邦税関サービス ロシア財務省の一部 |

| Pension Fund of the Russian Federation | https://pfr.gov.ru/ | ロシア連邦年金基金 |

| Роскомнадзор | https://rkn.gov.ru/ | 通信、情報技術および マスメディア監督のための 連邦サービス |

| ウクライナ IT Army が指定した電子署名サービスのドメインリスト | ||

| https://iecp.ru/ep/ep-verification https://iecp.ru/ep/uc-list https://uc-osnovanie.ru/ http://www.nucrf.ru http://www.belinfonalog.ru http://www.roseltorg.ru http://www.astralnalog.ru http://www.nwudc.ru http://www.center-inform.ru https://kk.bank/UdTs http://structure.mil.ru/structure/uc/info.htm http://www.ucpir.ru http://dreamkas.ru http://www.e-portal.ru http://izhtender.ru http://imctax.parus-s.ru http://www.icentr.ru http://www.kartoteka.ru http://rsbis.ru/elektronnaya-podpis http://www.stv-it.ru http://www.crypset.ru http://www.kt-69.ru http://www.24ecp.ru http://kraskript.com http://ca.ntssoft.ru http://www.y-center.ru http://www.rcarus.ru http://rk72.ru http://squaretrade.ru http://ca.gisca.ru http://www.otchet-online.ru http://udcs.ru http://www.cit-ufa.ru http://elkursk.ru http://www.icvibor.ru http://ucestp.ru http://mcspro.ru http://www.infotrust.ru http://epnow.ru http://ca.kamgov.ru http://mascom-it.ru http://cfmc.ru |

||

■攻撃手法に関する情報の共有

ターゲットに対する攻撃手法や手順などの共有も行われていました。基本的な手順としては以下のような手順が紹介されていました。「」で記述しているものはソフトウェアの名前です。

- ロシアのIP空間の特定ポートに「massscan」を実行する。

- スキャンデータを収集し、何が応答しているのかを確認する。

- 「SQLmap」、「OpenVAS」、「WPScan」など特定用途に特化したスキャンを実行する。

- 複数のスキャンとOSINTでデータを検証する。

- スキャンのデータを元に脆弱性と攻撃コードを発見する。

- 「Metasploit」などで脆弱性を悪用する。

- サービスを停止させる

上記の手順と共に下図のようにツールのインストールから利用方法が記載されたものやロシア語の辞書ファイルなども共有されていました。

■その他の共有情報

前述の情報以外にも様々な情報が共有されていました。主に共有されていた情報は下記の通りです。

- インターネットにおいて匿名化をはかる方法やツール

- ターゲットの情報収集手段

- WebシェルやcpanelおよびRDPなどのアクセス経路販売サイト

- ターゲットに対する調査結果(DNSやオープンポート情報など)

■更新履歴

・2022年03月09日 初版公開