■疑問と調査

Microsoftの2024年4月のセキュリティ更新プログラムに関する記事をいくつか見ていて疑問に感じることがありました。例えば以下の2つの記事タイトルです。

① マイクロソフトが 4 月のセキュリティ情報公開、悪用の事実を確認済みの脆弱性が 1 件

② Windowsのゼロデイ脆弱性、悪用確認済み2件に注意 – アップデートを

悪用が確認されている件数に差異があります。双方の記事で共通する悪用が確認されている脆弱性は「CVE-2024-26234」で「プロキシ ドライバ スプーフィングの脆弱性」でした。②の2件とされている記事との差異となる脆弱性は「CVE-2024-29988」で「SmartScreen プロンプトのセキュリティ機能バイパスの脆弱性」でした。それぞれ、Microsoftのアドバイザリの悪用可能性を確認してみたところ下表の通りでした。

| 一般に公開 | 悪用 | Exploitability assessment | |

| CVE-2024-26234 | あり | あり | 悪用の事実を確認済み |

| CVE-2024-29988 | なし | なし | 悪用される可能性が高い |

「CVE-2024-29988」についてMicrosoftは悪用を確認していないという結果でした。にもかかわらず、なぜ、このような差異が生まれたのかということなのですが、②の記事は「MalwareBytes LABS」のブログ「Microsoft’s April 2024 Patch Tuesday includes two actively exploited zero-day vulnerabilities」が参照元となっており、そこでは「CVE-2024-29988」について以下の様な記述がありました。

Researchers said that attackers are using the weakness to send targets exploits in a zipped file which bypasses the Mark of the Web (MotW) warnings, a warning message users should see when trying to open a file downloaded from the internet.

研究者が悪用を既に確認しているといった記述があります。そこでMicrosoftの「CVE-2024-29988」に関するMicrosoftのアドバイザリにある謝辞を確認したところ下図のような記載がありました。

この情報を元にZero Day Initiativeのブログ「THE APRIL 2024 SECURITY UPDATES REVIEW」を確認したところ「CVE-2024-29988」について以下のような記述がありました。

– CVE-2024-29988 – SmartScreen Prompt Security Feature Bypass Vulnerability

This is an odd one, as a ZDI threat researcher found this vulnerability being in the wild, although Microsoft currently doesn’t list this as exploited. I would treat this as in the wild until Microsoft clarifies. The bug itself acts much like CVE-2024-21412 – it bypasses the Mark of the Web (MotW) feature and allows malware to execute on a target system. Threat actors are sending exploits in a zipped file to evade EDR/NDR detection and then using this bug (and others) to bypass MotW.

上記は、「Zero Day Initiativeのリサーチャーは、この脆弱性の悪用を確認しているが、マイクロソフトは悪用されたものとしてリストアップしていない。このバグはCVE-2024-21412とよく似た働きをし、MotW(Mark of the Web)を回避し、マルウェアを実行できるようにする。攻撃者はEDR/NDRでの検出されないようにするためにエクスプロイトをzipファイルにまとめて送信し、MotWを回避するためにこのバグ、およびその他のバグを利用している」といったようなことが書かれています。参照先の違いから2つの記事タイトルに差異が生まれたということが判明しました。謝辞にあるZero Day Initiativeのリサーチャー Peter Girnus氏 が悪用を確認しているにも関わらず、その事実がMicrosoftのアドバイザリに反映されていない理由は私には分かりません。もしかすると、Microsoftで実際の攻撃が確認されていない等、何かしらの基準を満たしていないと悪用の確認を掲載しないといったようなレギュレーションがあるのかもしれません。ちなみに、このブログ執筆現在(日本時間 2024年4月21日)では、CISAの「Known Exploited Vulnerabilities Catalog」には、当該脆弱性の両方は掲載されておりません。

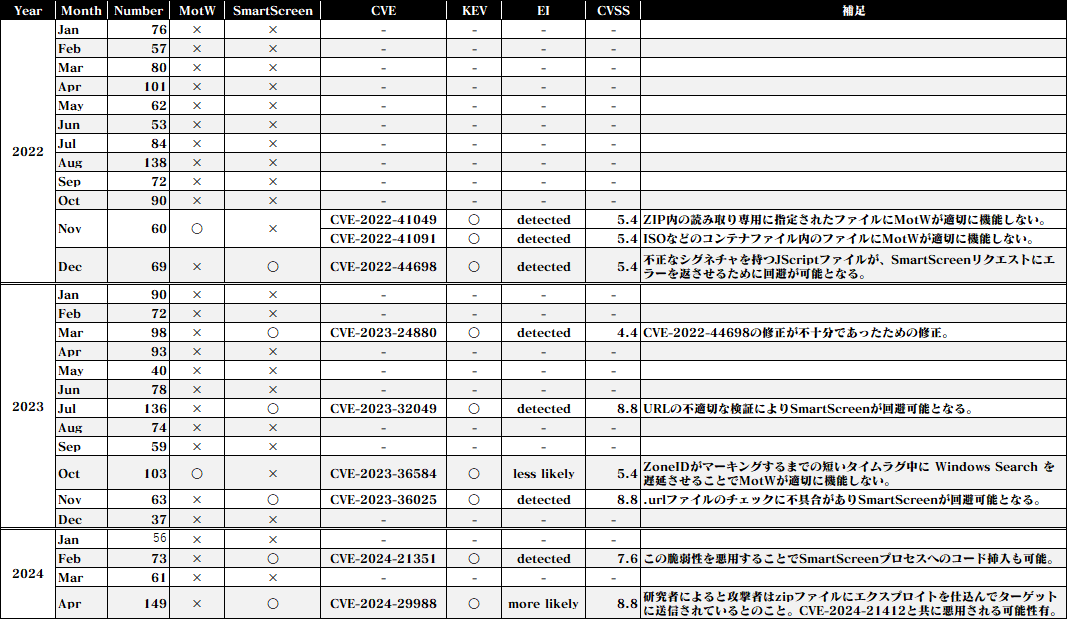

■以前から気になっていた悪用傾向

前述の調査をした際に以前から気になっていた脆弱性の悪用傾向があったことを思い出しました。それは、回避系の脆弱性は悪用される傾向が強いのではないかということです。Microsoftの2024年4月のセキュリティ更新プログラムでいうところの「CVE-2024-29988」がそれに当たります。そこで、2022年1月から2024年4月までにMicrosoftが修正した脆弱性のうちMotWとSmartScreenを回避できると明示されているものが何件かあり、それらの悪用状況についての調査を行いました。調査を行った結果をまとめたものが下表になります。

■悪用されるかもしれない脆弱性への対処

■追記

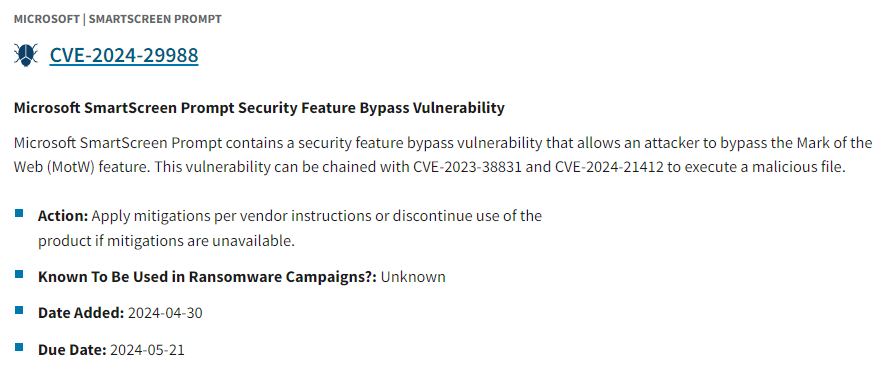

2024年5月03日追記:

2024年4月30日付けでCISAの「Known Exploited Vulnerabilities Catalog」に「CVE-2024-29988」が追加されました。

それに伴い「■悪用されるかもしれない脆弱性への対処」の表に2024年1月から4月分を追加するとともに文章の修正を行いました。

■更新履歴

・2024年04月22日 初版公開