2016年10月07日にU.S. Anti-Doping Agency(USADA)の職員の

E-Mailを何らかの方法で盗み出し、公開したと

「FancyBears’ Hack Team」(以下、FancyBearsHT)が主張しました。

FancyBearsHTの主張とリークの内容を見る限り職員個人のアカウントがハックされたと考えられます。

あくまで可能性ではありますが、攻撃者がフィッシングメール送り、認証情報を盗み出したと考えられます。

その際に気になることは、送信先のメールアドレスを攻撃者がどのようにして手に入れることができたのか。ということです。

インターネット上で調査をして手に入れることができない場合は、攻撃者が内部のネットワークへのアクセス権を掌握していたり

ソーシャルエンジニアリングや物理的な方法で入手しているという可能性がでてきます。

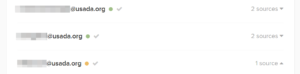

インターネット上のみの調査で職員のメールアドレスをドメイン情報から入手することが可能かということを調べてみた結果

そのアドレスと思われるものを下図のように入手することが容易に可能でした。

また、検索の結果数十のメールアドレスを入手可能でした。

そのことから今回の攻撃がメールによるフィッシングであり、認証情報を盗んだと仮定すると攻撃者は調査により知りえたメールアドレスのいくつかに対して

フィッシングメールを送信し、たまたまひっかかったユーザのアカウントをハックした可能性があると考えられます

その場合、組織内のメールを盗み出す際に、オンプレのメールサーバではインターネットからアクセスできない場合が多いと考えられるため

クラウドサービスなどWebでアクセスし、認証を行うことができれば利用できるサービスが使われているのではないかということが考えられます。

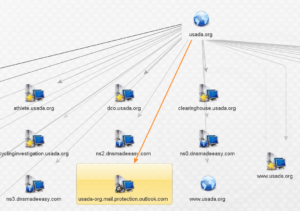

ドメイン情報を元に調査したところ下図のような結果でした。

おそらくUSADAではOffice365のユーザであることが考えらます。

確認のためOffice365のWebでのログイン画面で確認を行ったところ「csirt.ninja」ドメインと「usada.org」ドメインで表示が異なりました。

以下のような挙動の違いによりOffice365を利用しているドメインか否かを確認することができます。

[csirt.ninjaの場合]

[usada.orgの場合]

あくまで仮説でしかありませんが、これまでの調査により、攻撃者はインターネット上で入手できるUSADAメールアドレスに対してフィッシングメールを送信し

認証情報を入力してしまったユーザのOffice365のアカウントをハックし、情報を盗み出した可能性があるということが言えます。