LockyやTeslaCryptといった最近流行しているランサムウェア(身代金要求型ウイルス)は

特定の条件(拡張子やファイルタイプ)に合致するファイルを暗号化するものでしたが

G DATAのブログによるとファイル単位ではなくディスク単位で人質に取るタイプのランサムウェアが登場したとのこと。

こちら検体を入手できましたので感染してみました。

入手した検体は下図のようなアイコンでした。

上記ファイルを、実行すると検証環境ではUACが働き以下のようにポップアップが表示されましたが感染動作の検証ですので「はい」をクリックします。(UACで「いいえ」とすると感染しません。)

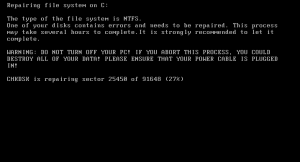

すると下図のようにCHKDSKによりCドライブを修復しているという画面に切り替わりました。おそらくこちらはフェイクでドライブを読めなくする処理を行っていると考えられます。

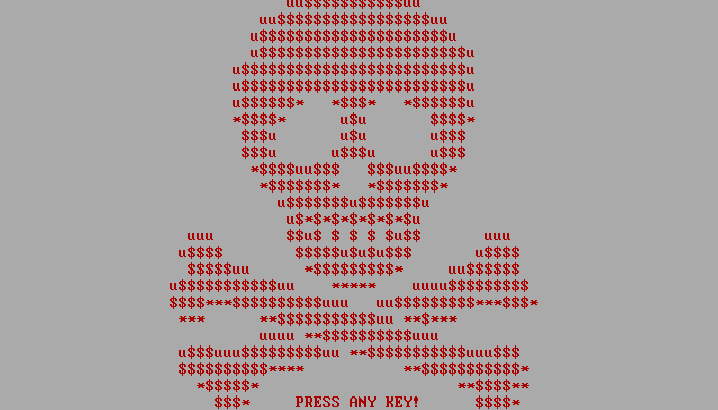

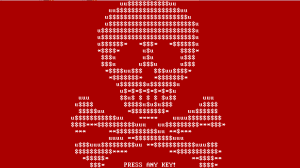

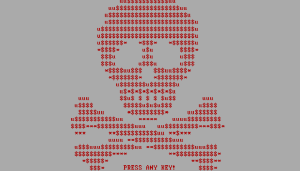

進捗が100%になると同時に再起動が行われ、通常であればWindowsが起動するのですが下図のように髑髏が点滅する画面が表示されるようになりました。(下図が交互に表示され点滅するようなイメージです)

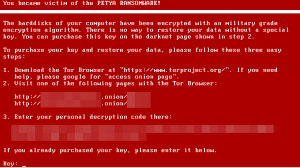

上記画面では「PRESS ANY KEY!」と促されますので適当なキーを押すと下図の画面に切り替わります。

上図のように Petyaの被害者となったことが告げられます。

ハードディスクは軍レベルの暗号化が施され、回復するには特別なキー以外に手はなく(本当にこの手段しかないかどうかは不明)ダークネットページで手順を踏むよう案内されます。手順は以下の通りです。

1. Tor BrowserをTorプロジェクトのサイトからダウンロード。

(助けが必要な場合はGoogleで”access onion page”で検索)

2. Tor Browserで記載されているページにアクセス。

3. アクセスしたページで個別の[decription code]を入力

上記手順を実行し、身代金を支払うと渡されるであろうKeyをこの画面上で入力すると回復できるという仕組みのようです。

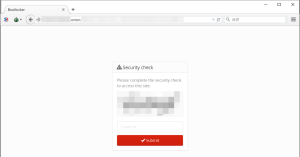

Tor Browserは既に検証環境にはインストール済みでしたので、手順で指定されたサイトにアクセスをしてみたところ下図のようにCAPTCHAの入力画面となりました。

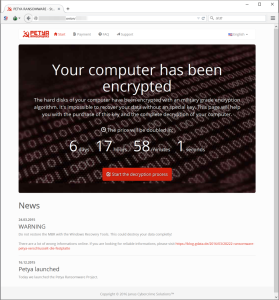

CAPTCHAを正しく入力するとトップページにアクセスでき、身代金が倍になるまでの時間のカウントダウンと[News]が表示されます。

[News]には「MBRを回復ツールを使って復元しないでください。これはあなたのデータを完全に破壊する可能性があります。間違った情報の多くはオンラインであります。信頼性の高い情報を探している場合はこちら」とG DATAのブログへのリンクが張られています。ちなみにこのページは多言語対応しているようですが日本語には対応していないようでした。

トップページにある[Start the decryptions process]をクリックすると復号するための手順が開始されます。

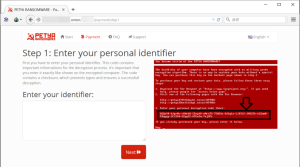

Step1として個人の識別番号を入力するように図入りで促されます。

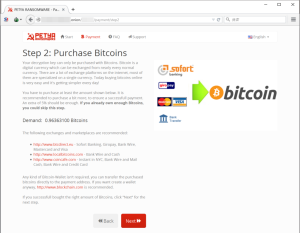

個人の識別番号を正しく入力するとStep2として身代金の要求額(0.96363100 BTC)とその支払いに使用するBitcoinでの支払い方法が案内されます。

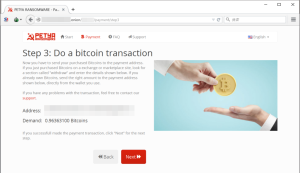

Step3に進むと振り込み先のBitcoinアドレスが表示されます。

Step4に進むと振り込みが完了するのを待ち、確認が取れると[Next]ボタンが押せるようになるようです。

支払いをしていないのでこの先がどうなっているのかを見ることはできませんでした。

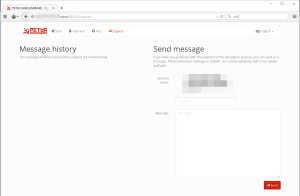

また、サイトにはサポートページもあり「支払いや復号処理において不具合があった場合は私たちにメッセージを送ることができます。メッセージは英語で書いてください。私たちのロシア語を話すスタッフは常に利用可能ではありません」といったようなことを書いてありました。

以下は今回検証に使用したファイルの情報です。

| ファイル名 | MD5 | SHA1 |

| Bewerbungsmappe-gepackt.exe | af2379cc4d607a45ac44d62135fb7015 | 39b6d40906c7f7f080e6befa93324dddadcbd9fa |

【ランサムウェアの考えられる対策】

もちろん、ウイルス対策ソフトで感染を防ぐことができればいいのですが、どうしても検知できない可能性はついて回ります。ウイルス対策ソフトの話になるとついて回るのがどこのウイルス対策ソフトだと検知できた。できなかった。というお話しです。しかし、今回検知したからといって次回以降検知できる保証はどこにもありません。ですので、検知しない可能性を常に考えておく必要はあると思っています。ウイルス対策ソフトをどこのものを使用するかといったことよりもまず、自身のシステムに内在する脆弱性を解消しておくことのほうが先決であると思います。今回のウイルスがどういった経路で感染したかは分かりませんが、Webのアクセスにより感染したというのであればブラウザやそのプラグインであるFlashなどが古いことにより攻撃を受け、感染してしまうというケースは十分に考えられます。怪しいサイトには近寄らないということだけでは防ぐことのできない攻撃もあります。不正な広告や水飲み場のような攻撃です。そういったものを避けることが難しくなってきている以上は自身のシステムに内在する脆弱性を解消し、そういったサイトにアクセスしても大丈夫な状態にしておくことを強くお勧めします。

しかし、それでも添付ファイルを実行してしまったり、未解消の脆弱性やゼロデイを受けてしまい感染することが避けられないケースがあります。そういったときのために可能な限り短い間隔で自身のファイルのバックアップを取得しておくことも併せて行っておく必要があると思います。この場合には感染する端末がアクセス可能な場所、例えば、ファイルサーバなどに置いていては暗号化されてしまう可能性が大ですので、お勧めはできません。企業内であればクライアントコンピュータからアクセスできないところにバックアップを取るようにし、個人であればクラウドに保存するか物理的にDVDなどのメディアに保存することをお勧めします。

そうしていれば金銭を支払わずともある程度の復旧が可能となります。

上記のことを実施しておらず、感染を許してしまった場合は攻撃者に金銭を支払うという選択肢しか残されていないということとなります。

もちろん、攻撃者に金銭を支払うことは決して推奨されるようなことではありません。

しかし、支払う金額と自身のシステム内にあるファイルの価値を天秤にかけ後者が大きく勝るようであれば金銭を支払うという選択肢を選ばざるをえない場合もあると個人的には考えています。