■はじめに

1年以上前となりますが、このブログで「標的型ランサム観察記 2020年10月31日まで版」というエントリを書きました。そちらでは、2020年4月から始めた標的型ランサム攻撃(TargetedではなくHuman Operatedと呼ぶべきかもしれませんがここでは便宜上標的型ランサム攻撃とします)の観察・記録から見えてきたことを書きました。ポッドキャストやTwitterを通じて自身の調査したことなどをその都度、発信してはいましたがブログではまとめた情報を発信していませんでした。そこで今回は2022年を迎えたということもあり、2021年の間、標的型ランサム攻撃を観察、記録してきた結果を共有いたします。

■何を観察・記録してきたのか?

観察の対象は、基本的にランサムグループのリークサイトです。昨今のランサムウェア攻撃は、皆さんがご存じの通りファイルやシステムのロックだけではなく、情報窃取型の脅迫を加えて行うものが増加しています。2021年の間にも新たなランサムグループが現われては消えていくというようなことはよくありました。それらを可能な限り広く観察はしているのですが、個人で観察だけではなく、記録をするとなるとある程度範囲を絞る必要がありましたのでこの観察記では以下のランサムグループを対象としています。(Mazeは、2021年11月に活動を終了しているため集計には影響は与えませんが2020年観察対象であったため2021年の表に記載があります)

- REvil

- CL0P

- NetWalker

- RagnarLocker

- DoppelPaymer

- Nefilim

- CONTI

- RansomExx

- Prometheus

- Lockbit 2.0

- BlackMatter

- Grief

- Maze

そして、上記のランサムグループ毎に以下の項目を記録し、集計をしています。

- 被害組織名

- 被害組織サイトURL

- リークサイト掲載確認日

- 被害組織のHQの所在地

- 業種

- 備考

また、「被害組織のHQの所在地」を用いてランサムグループごとに色分けし、地図に記録するということも行っています。(ものの見事にロシアやCISの辺りがスッカスカです。)

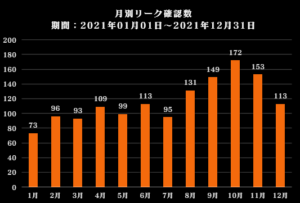

■観察結果 – 全体

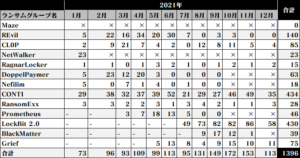

2021年に前述した観察対象としたランサムグループのリークサイトにてリークが確認できた件数をランサムグループ毎に月別集計したものが下図になります。「-」の表記はリークが無かったということでなく、ランサムグループがまだ存在していなかった場合と日付の日付の記載がされなくなったものを指しています。逆にサイトが停止(アクセス不可も含む)したと考えられるものについては「×」とし、サイトにはアクセスできるものの新たなリークが確認できなかった月に関しては「0」としております。

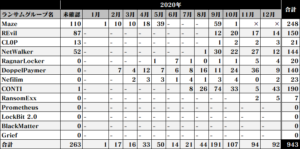

比較対象として2020年に同様のランサムウェアグループを観察・記録したものは下図の通りです。

「未確認」にカウントされているものは、観察・記録をし始めたばかりで、リアルタイムに記録を取っていなかったものや自作の記録ツールの作成前で記録を残すことができなかったものになりますが、確認時期は2020年のものです。2020年はランサムグループがまだ少なかったこともあり、リーク確認総数は943件。2021年は1396件でした。

2020年前半は「Maze」「NetWalker」「REvil」が上位3位でしたが、2020年7月頃に登場した「CONTI」が破竹の勢いのリーク数では最終的に「NetWalker」「REvil」を抜き、「Maze」に次ぐリーク件数となりました。そして、「Maze」が2020年11月から活動を停止し、「NetWalker」も2021年1月以降にリークサイトの差し押さえ、攻撃実績の大半を占めるアフィリエイトの起訴によってアクセスできなくなり、以後、2021年前半は「CONTI」「REvil」の二強という形となりました。しかし、2021年7月頃に登場した「Lockbit 2.0」は登場した月からリーク数が多く、2021年の合計としては「CONTI」に次ぐ形(とはいえ4件差)となったものの登場以降常にリーク確認件数では1位でした。

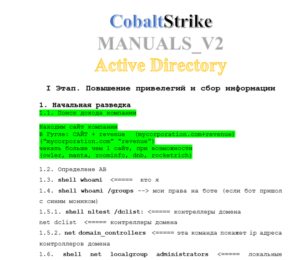

2021年8月に「CONTI」のアフィリエイトプログラムに不満を持ったメンバーがマニュアルをリークするという事件がありました。マニュアルにはターゲットの選定から、ネットワーク侵入後の管理者アクセスの奪取や脆弱性を利用した攻撃、機密情報をオンラインストレージに盗み出す方法まで多岐に渡る説明がなされていました。

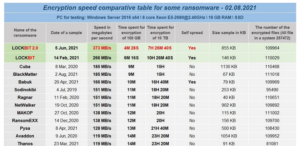

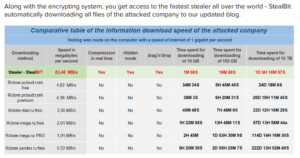

また、Lockbit 2.0は、アフィリエイトプログラムの説明に自分たちのランサムウェアが他のランサムウェアと比較して暗号化速度が速いことや、標的組織から情報を盗む際に利用する独自ツールにおいてもよく利用される「Rclone」よりも速いという性能面のアピールを行っています。

それに加えて、「Lockbit 2.0」は、Windowsのグループポリシーを利用し、ドメイン内のデバイスにランサムウェアをプッシュするといういわゆる自動化機能も発見されています。これらの点を考慮すると宣伝をしっかりと行い、マニュアル化、自動化によってアフィリエイトの参入障壁を下げ、裾野を広げるという活動を行うことがRaaSモデルにおいても成果を上げる大きな要素の1つなのかもしれません。

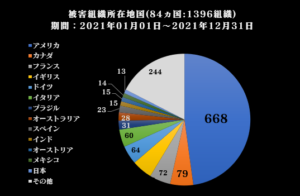

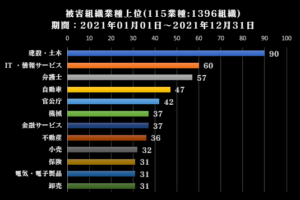

以下は、観察対象としたすべてのランサムグループによるリークが確認できた被害組織の所在地国と業種上位、そして、月別リーク確認数です。

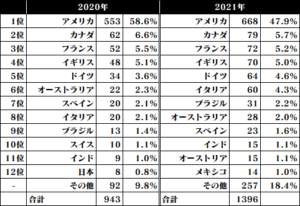

被害組織所在地国は、全体の約48%、次いでカナダが約6%とアメリカが圧倒的に多いという結果となりました。これは集計を行い始めた2020年から大きくは変わっていません。しかし、2020年と比較するとアメリカの占める割合は下表のように10%ほど減っています。

2位以下については、国の入れ替わりはあるものの割合については、それほど大きな変化はなく3%増となっています。しかし、その他の占める割合が8.6%増となっています。被害組織の所在国の数を比較しても2020年は58ヵ国だったのに対し、2021年は84ヵ国となっており、ランサムグループ、被害件数が増えることにより攻撃、交渉を行う人物が得意とする言語も多岐に渡ることにより標的となる組織の所在地国も同様に多岐に渡る、そして、結果としてアメリカの占める割合が減ったのかもしれません。また、後述するアメリカのランサムグループに対する動きが影響しアメリカを避け始めているということも影響しているかもしれません。

被害組織業種に関しては1位は、「建設・土木」の90件で他の業種に比べ頭1つ、2つほど出ているような印象を受けますが、1396件中の90件(6.4%)ですので、特にこの業種が狙われやすいとまでは言えず、115業種が被害に遭っているところを見るとどちらかというとどのような業種であっても狙われる可能性は大いにあると考えるべきでしょう。コロニアルパイプラインやJBSの件以降、アメリカが主導する形で世界的にランサムグループ撲滅への気運が高まっており、いくつかのアフィリエイトやマネーロンダリングに関わった人物の逮捕にも至っています。こうした流れが生まれた後、ランサムグループの中には攻撃対象を選定する際に一定のルールを設けたグループもあり、インフラや病院、政府機関などは攻撃対象にしないと宣言しているものも見られました。これまで攻撃対象となっていたものが、対象ではなくなるということは今までそれらに来ていた、来るはずだった攻撃が別のところに移るという考え方もでき、これまで以上に様々な組織が脅威にさらされるという見方もできるのではないでしょうか。

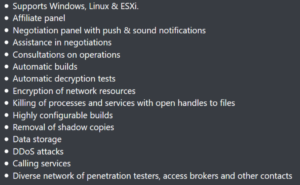

これまでのことを考慮に入れると身代金に関しても変化が生まれるのではないかと考えられます。様々な組織が脅威にさらされるということはその業種、業態や組織の規模も今まで以上に多岐に渡ることでしょう。言うまでもなく、ランサムグループは基本的に破壊や情報窃取が目的ではなく、金銭が目的ですので身代金要求金額もそれらの組織が支払い可能な現実的な数字に落ち着いてくるのではないかと考えられます。そこ加えて、RaaSは、アフィリエイトを増やすために手厚いサポート(攻撃マニュアルや交渉の支援など)を行います。

下図はランサムグループがアフィリエイトを募集する投稿内です。どのようなサポートを提供できるかということが挙げられています。

前述したように条件が揃うことで、これまでと比較すると薄利多売のモデルになっていくことが考えられます。

これはあまり歓迎できるものではありませんが現実としてそこにあります。

ここでは紹介しきれなかったものも含め数々の条件が揃い、我々守る側は益々の注意と不利を強いられる状況が続くことが容易に予想されます。非力ながらボクも継続して調査、分析し色々な経路で可能な限り情報を共有していきます。

勝てないかもしれませんが負けないように。

■更新履歴

・2022年01月13日 誤植修正

・2022年01月12日 初版公開