■はじめに

2015年末に強くランサムウェアに興味を持ち、2017年に韓国ウェブホスティング企業を標的としたランサムウェア攻撃を知り、当時こういったものが後に益々増えてくることを危惧していました。

そして、世界全体がコロナ禍となり、自宅での仕事が増えはじめた4月頃から標的型ランサムの攻撃者が増えてきたことと腰を据えて仕事がしやすくなったということもあり可能な範囲で自分なりに記録を取るようにしていました。ボクのTwitterを見てくださっている方は、ご存じかとは思いますが不定期にそれらをまとめたものをツイートしていました。たまにいただく講演のお仕事でも発表しておりました。そこでふと思い立ってこのエントリを書いています。別段、暇で暇でしょうがないというわけではなく、むしろこの時期は逆なのですが、色々と立て込むと逆にこういうことがしたくなるんですよね。

というわけで、ボクが観察、記録した標的型ランサムの攻撃の履歴を元に把握できている状況を共有いたします。

■なぜ標的型ランサム攻撃を観察、記録しようと思ったのか?

まず、なぜ観察、記録しようと思ったのかですが、単純に個人的興味が強かったことがあります。しかし、おおよその物事には意識できているできていないに関わらず何かしらの「理由」があります。自分で推測したところ「比較的見える」といったことがあるのではないかと思っています。多くのサイバー犯罪、攻撃と呼ばれるものはメディアでセンセーショナルに取り上げられ、ちょっとした騒ぎになっても当事者の発表次第で共有される情報の質、量が大きく異なってきます。そして、往々にしてそれは低く、少なくなりがちという印象をボクは持っています。もちろん、どれだけ出すのかは当事者の自由です。しかし、一方でそれは同じ弱点を持っている同じ被害に遭うかもしれない個人や組織への教訓や注意喚起にならないという面を持っています。また、世界には数多くの情報共有スキームが存在します。そういったところでは色々な情報は共有され対策に役立てられているのだと思いますがボクはそういったところには入っておらず恩恵を得ることはできません。多くの方はそうではないでしょうか。「情報は適切に共有されるべきである」「攻撃者に利する場合があるため広く共有することは避けるべきである」といった意見もあり、一理あるともボクは思います。しかし、それによって防ぐことができなかった被害ということも存在すると思っています。とにかくボクは、一部の者たちの情報や見えないものというものがあまり好きではありません。サイバー犯罪や攻撃にはもちろん当事者が存在します。その当事者というのは大きく分けて「被害者」と「加害者」です。現在、標的型ランサムの多くはシステムをロック(ファイルの暗号化など)し、復旧させたければ金銭を支払うよう要求してくることに加えて情報を窃取し、それを公開されたくなければ同様に金銭を支払うように要求してきます。攻撃者は情報を出そうとすることにより利益を得るわけですから、その課程で攻撃の事実の証拠として一部の窃取した情報を公開します。もうお分かりかとは思いますが、「被害者」から情報が出てこないのであれば、もう一方の当事者である「加害者」から出てくる情報を見れば何かしら得られるものボクたちにあるのではないかと思ったことが観察、記録をしようと思った理由なのです。

(* ただし、攻撃者より公開される情報は脅迫中もしくは金銭の支払いを行なわなかった組織のものです。したがって掲載までに金銭を支払った場合は知る術が当事者の公表によるものしかないことに注意してください)

■何を観察しているのか?

システムのロックだけではなく情報窃取型の脅迫を行なう標的型ランサムは一時期のことを考えるとここ1年半ほどでかなり増えてきた印象を受けます。その中でボクが観察しているのは以下の通りです。

① Maze

② Revil

③ CL0P

④ NetWalker

⑤ Ragnar

⑥ DoppelPaymer

⑦ Nefilim

⑧ LockBit

⑨ MountLocker

⑩ AKO

⑪ Pysa

⑫ Sekhmet

⑬ Conti

⑭ SunCrypt

⑮ Avaddon

⑯ DarkSide

⑰ Egregor

上記の標的型ランサムの攻撃者が公開する情報を日々、確認するようにしています。

記録を取っているのは、現在、①~⑦の標的型ランサムで、8月の末から自動で更新確認を行ない記録をするようにしています。それ以外のものについては、目視により確認をしてめぼしい情報がないかどうかを確認しているという状態です。気になることや注目すべきであると考えた場合は、今後、記録の対象にしていくかもしれません。

■何を記録しているのか?

前述の①から⑦については以下の項目を標的型ランサム毎に記録するようにしています。

①被害組織名

②被害組織サイトURL

③攻撃者サイトへの掲載日

④被害組織のHQの所在地

⑤業種

⑥備考

また、上記の情報の主に④を用いて地図にプロットするということもしています。

■観察結果

【全体】

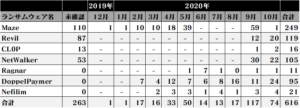

記録を始めてから2020年10月31日までの全体の集計結果を見ていきましょう。

(記録を始めた時点から過去の公開を追いかけているのものも含まれます)

リアルタイムに記録を取っていなかったり、日付が記載されていないものなどがあり、自作のツールの作成前で記録を残すことができなかったものについては未確認にカウントしています。「-」の表記は攻撃の公表がなかったということではなく記録できていない、もしくは、その月の記録が攻撃を公表するサイト上で確認できないという意味で攻撃の公表が無かったものは「0」としています。

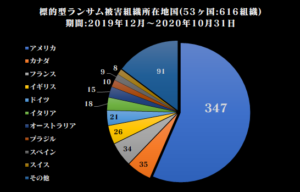

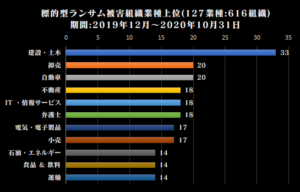

次に前述した標的型ランサムの①~⑦まで合計から被害組織所在地国と業種上位のグラフです。

被害組織所在地国は、全体の約57%と圧倒的にアメリカが多くなっています。これは集計を行ない始めた頃から変わっていません。その他に含まれますが我が国、日本は、7件の被害が確認されています。業種の上位については、母数が616組織で、業種が127あることに対して「建設・土木」が33件と他と比べると多い印象を受けます。また、6月21日に行なった集計では、205組織、業種80においてこのツイートのような結果でした。

当時は「IT・情報サービス」が少し多くなっているもののおおよそ横並びに近かったことと業種の並びが少し変わってきていることを考慮とここ4ヶ月のうちに攻撃者から見て狙い目の業種というものがある程度定まってきたのかもしれません。とはいえ、特定の業種のみが狙われるというものではなく、かなり多岐に亘る業種が被害に遭っていると言えるでしょう。

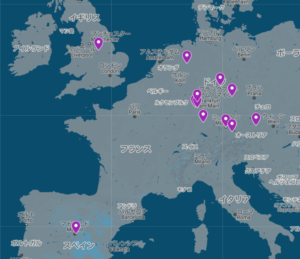

以下は、これまでの被害組織を地図にプロットしたものは以下の通りです。

グラフと同じく、アメリカとヨーロッパ諸国に偏りが出ています。興味深いところとしてロシアは全くピンが立っていないということでしょうか。

【Maze】

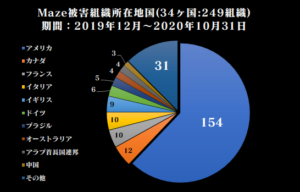

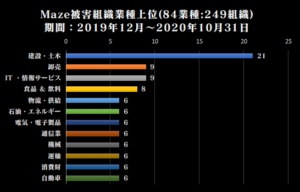

次に「Maze」の集計結果を見てみましょう。

全体で最も件数が多かった業種である「建設・土木」が21件で2位の「卸売」や「IT・情報サービス」の倍以上となっています。

「Maze」はこれまでの攻撃公表件数が、他の標的型ランサムよりも公表件数が圧倒的に多いため、ここの数字の影響を全体が受ける形となります。しかし、2020年9月の攻撃公表件数が59件に対して、2020年10月が1件ということから今後の「Maze」の動向次第では全体の割合に影響が出てくる可能性は大いにあると言えます。また、Bleeping Computerは「Maze」が運用を停止している最中である可能性を報じています。実際に、過去のリストがトップから削除されていっています。ただ、このエントリ執筆時点では、「Maze」からのプレスリリースは、2020年7月9日以降出されていませんが、今後何かしらのリリースが出される可能性が考えられます。これは希望的観測になりますが、過去の事例から暗号化を解除するためのマスターキーがもしかしたら公開されるかもしれません。しかし、その場合でも窃取された情報については攻撃者の手に渡ったままですので、それらの情報はどこかに売られたり、公開されてしまう、もしくは別の攻撃者グループに引き継がれることはないとは言い切れません。

【2020年11月5日追記】

「Maze」はプロジェクトの終了を宣言しました。

【Revil(Sodinokibi)】

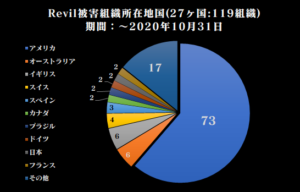

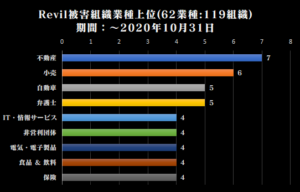

次は、「Revil」は別名「Sodinokibi」としても知られるランサムウェアです。その集計結果以下の通りです。

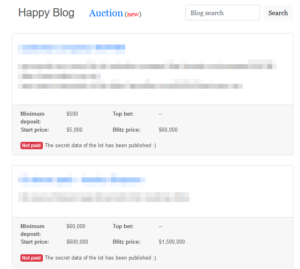

「Revil」は被害公表件数が半分以下とは言うものの「Maze」に次いで多い結果となっています。被害組織所在地国については「Maze」と同じく、アメリカ、ヨーロッパ諸国が多いことは同じですが、日本の組織を攻撃したことを2件公表しています。しかし、その2件のうちの1件に関して公開している証拠ファイルは中国語で記載されたファイルであったため国内の組織のネットワークが侵害されてわけではない可能性があります。過去にも別のランサムウェアで国内企業の名前を記載しての公開がありましたが5GBほどあるファイルの殆どは中国語で記載されており、国内の組織のネットワークではなく海外拠点が侵害されたと考えるほうが自然であるというものもありました。攻撃者側からすると世の中の注意を引くことも被害者を焦らせる要因として考えていると推測できるため、拠点の1つのみを侵害したとしても大きな名前を公表に使用するいう傾向があるのかもしれません。また、被害組織の業種においてはご覧の通り「Maze」とは傾向が大きく異なっています。気になるポイントとしては「不動産」「弁護士」あたりが上位に来ている点です。これらの特長としては、自分たちのための情報よりも他人の情報を扱う業種であるというところです。自分たちの情報であれば諦めざるを得ないケースもあるかもしれませんが、他人の情報となると話は別となり支払う可能性が高いと攻撃者は考えたのかも知れません。また、「Revil」は他の標的型ランサムとは異なり公に窃取した情報をオークションにかけるということもしています。すべて確認していますが入札されたことはないようです。

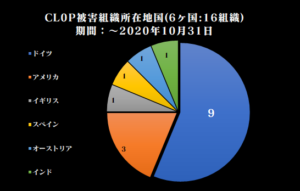

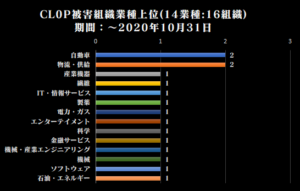

【CL0P】

この標的型ランサムウェアは、上図の通りかなり被害公表件数が少ない部類に入りますが1つ大きな特長を持っています。被害組織所在地国を見ていただければ一目瞭然なのですが、被害組織所在地国がヨーロッパ諸国に偏りがあり、さらに「ドイツ」に多きな偏りを見せています。国内組織の子会社の被害公表をした実績もありますが、それも例に漏れずドイツの組織でした。

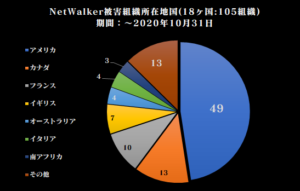

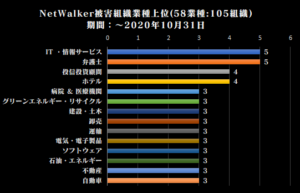

【NetWalker】

観察、記録している中では被害公表件数が「Revil」と同じくらいで3位の件数となります。同じく被害公表件数の多い「Maze」「Revil」「DoppelPaymer」と比較すると「NetWalker」は、アメリカがまだ半数を超えていません。また、被害組織業種を見てみてもどれか1つが大きく突出するわけではなく満遍なくという印象を受けます。

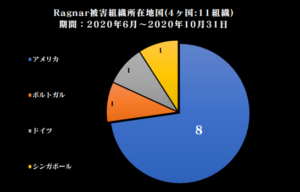

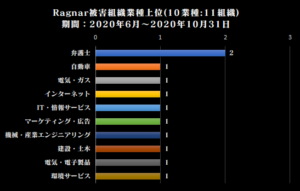

【Ragnar】

被害公表件数も少なく、グラフからは特筆すべきようなことは読み取れませんでした。特長というほどでは無いかも知れませんが、この標的型ランサムの攻撃者は、過去に「Maze」との協力をしていました。下図は、「Maze」の被害組織公表サイトに掲載された「Ragnar」が情報提供したことを示すものです。

(「Maze」は「Ragnar」以外からも情報の提供を受けた実績があります。)

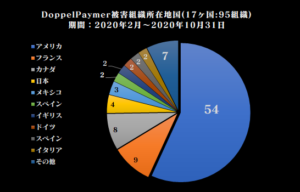

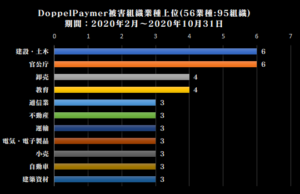

【DoppelPaymer】

こちらは、比較的、被害公表件数が多い部類になり、公表の多くはアメリカの組織である点もよくあるパターンと言えますが、この標的型ランサムはボクが観察している中で日本国内の被害件数が4件と多くなっています。この4件は2020年8月19日、20日に集中していました。それ以降は公表されていません。また、この標的型ランサムウェアは2020年9月10日に公表されたドイツのデュッセルドルフ大学病院への攻撃が大きく取り上げられました。

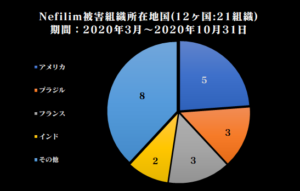

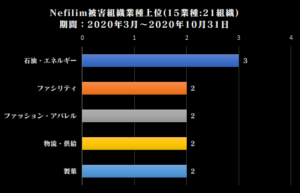

【Nefilim】

被害組織所在地国も業種もそれほど大きな偏りを見せていません。この標的型ランサムは他と比較すると毎月1件から4件と少ない件数をコンスタントに被害公表しています。また、被害公表サイトでは、他の標的型ランサムが組織毎に情報公開し、それを更新する形を取っていることが主であるのに対して「Nefilim」は情報公開のパートを分け、それぞれを別エントリで公表する形を取っています。この標的型ランサムは日本国内組織ではありませんが、買収を行なった先の組織の被害公表を行なった実績があります。

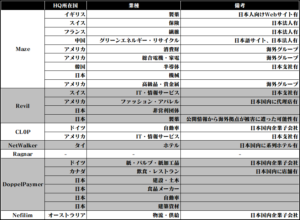

■日本国内関連組織について

以下は、①~⑦の標的型ランサムが被害公表をした中から日本国内、もしくは日本国内に拠点などを持つ組織に関する表です。

■最後に

自分なりにこれまでの標的型ランサムの観察、記録をしてきたものをまとめてみました。まとめてみることで数年前に危惧していたことが現実になったと改めて実感しました。標的型に限らず、ランサムウェアはどのように守っていくのか。金銭の支払いの是非は。といった様々な課題が山積みであるように思います。これは他のサイバー犯罪、攻撃にも同じことが言えるかもしれませんが、こうした事例をきっかけとして自分たちがこの攻撃を受けたらどうするのか。自分たちの守るべきものは何か。どこにあるのか。などといったことを改めて見つめ直してみていただければと思います。

以上、参考になれば幸いです。

■更新履歴

【2020/11/5】

「Maze」のプロジェクト終了を追記

【2020/11/4】

初版公開