■はじめに

世間が本格的にコロナ禍になったと言える初回の緊急事態宣言が行われた2020年4月頃から以前から関心のあった、窃取した情報の公開、売買を行うランサムグループのリークサイトを定期的に確認し、記録を取るということを始めました。初めは手動で毎日時間の空いたときにチェックをしていましたが、それでは追いつかないため自動巡回し、通知、ログの保存を行うスクリプトを作り、改良を重ねて始めた頃と比べると幾分楽になりました。それにより情報の中身や集計などの時間を割くこともできるようになりました。このブログでも過去に2回のエントリーを掲載しています。

・標的型ランサム観察記 2020年10月31日まで版

・標的型ランサム観察記 2021年振り返り版 全体編

また、あるときからチェックしているランサムグループのリーク数をランキング形式にして毎月、月初め頃にツイートするようになりました。今回はそのチェックしているランサムグループの入れ替えを行ったのでそちらについての紹介です。

■ランサムグループの入れ替え

2021年12月のの集計結果は以下のツイートの通りです。

2021年12月の #ランサムウェア リーク確認数

()は前月数1⃣➡️#Lockbit2 58(86)

2⃣➡️#CONTI 35(47)

3⃣➡️#Grief 11(10)

4⃣➡️#CL0P 4(5)

5⃣⬆️#RansomExx 3(1)

6⃣➡️#Ragnar 2(1)

❄️⬇️#BlackMatter 0(1)

❄️#Revil 0(0)

❄️#Nefilim 0(0)

❄️#Prometheus 0(0)

❄️#DoppelPaymer 0(0)※ ❄️はアクセス不可 pic.twitter.com/fLJ1pTcDQt

— 辻 伸弘 (nobuhiro tsuji) (@ntsuji) January 7, 2022

この時点でチェックしていたランサムグループは11グループありましたが、アクセス不可などの理由からリークサイトのコンテンツが閲覧できなくなっていたグループは5グループになっていました。これまでも長期間アクセス不可になっていたり、逮捕などの理由からサイトが再度アクセスできるようになることが考えにくいものについては少し様子を見てからリストから削除し、他に気になるグループをリストに入れるということをしてきておりましたので今回、以下の5グループをリストから削除しました。

BlackMatter

Revil

Nefilim

Prometheus

DoppelPaymer

そして、2グループを追加しました。

■今月からリストに追加したグループ

今月からリストに追加したのは「snatch」と「BlackCat」です。ただし、今月から追加したものの追加時点で確認できる過去のリークについては記録を取っておりますので前述のツイートで前月比較ができているのはそのためです。それでは、今回リストに追加した2つのランサムグループについて見ていきましょう。

・Snatch

このグループによる被害で国内でも比較的大きく取り上げられたニュースではスウェーデンの自動車メーカー「ボルボ」の件ではないでしょうか。前述のニュースでランサムグループ名「Snatch」を見たとき、2018年頃から活動し、RDPからの侵入を主な経路とし、ランサムウェア展開時には、感染先端末をセーフモードで再起動しデータを暗号化するという手法を使っていたグループかと思ったのですが、当時、Bleeping Computerの記事を見ると以下のような「Snatch」のコメントと思われるものが掲載されていました。

We have nothing to do with projects created earlier under the same name. Note that the Snatch command does not encrypt the victim’s data and does not require a ransom to decrypt the data. We are not ransomware. Our direction is data. We work with the data of our potential customers.

(訳)

以前に同名で作成されたプロジェクトとは一切関係ありません。なお、Snatchは被害者のデータを暗号化せず、データの復号のための身代金を要求することはありません。私たちはランサムウェアではありません。私たちの方向性はデータです。私たちは、潜在顧客のデータを使って仕事をします。

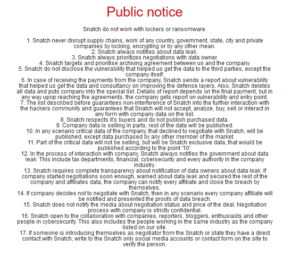

また、「Snatch」のリークサイトでの「Public notice」は下図のようなものが掲載されていました。

記載されていた内容を翻訳すると以下のような内容でした。

Snatchは、ロッカーやランサムウェアとして動作しません。

1. Snatchは、ロック、暗号化、その他の手段によって、国、政府、州、市、民間企業などの業務、サプライチェーンを妨害することはありません。

2. Snatchは、データ漏洩について必ず通知します。

3. Snatchは、常にデータ所有者との交渉を優先します。

4. Snatchは、私たちと企業間のアーカイブの合意を目指すことを優先的に行います。

5. Snatchは、データ入手の際に利用した脆弱性を、当該企業以外の第三者に開示しない。

6. 企業から支払いを受け取った場合、データ入手の際に利用した脆弱性についての報告書を送付し、防御の改善に関するコンサルティングをします。また、Snatchは、すべてのデータを削除し、企業を特別リストに登録します。報告書の内容は最終的な支払額によって異なりますが、いずれにせよ、契約成立後に脆弱性と侵入経路に関する報告書が送付されます。

7. 前述のリストは、Snatchがハッカーコミュニティーとの更なるやりとりをしないことを保証し、Snatchがリスト上の企業データをいかなる形においても、分析、購入、販売、交流しないことを保証しています。

8. Snatchは、購入者を尊重し、購入したデータを公開することはありません。

9. 企業データは部分的に販売され、残りのデータは公開されます。

10.スナッチとの交渉を断った企業の重要なデータは、どのような場合においても公開されますが、マーケットのメンバーに購入されたデータは公開されません。

11.重要なデータの一部は販売されず、10.に従って公開されるSnatchの独占データとなります。

12. Snatchは、企業とのやりとりの過程で、データ流出について必ず政府へ報告します。これには、税務署、金融機関、サイバーセキュリティなど、企業の業界におけるあらゆる当局が含まれます。

13.Snatchは、データ漏洩に関するデータ所有者への通知について、完全な透明性を要求します。もし、企業が早急に交渉を開始すれば、データ漏洩について注意喚起し、残りの企業や関連会社のデータを確保、そして、関連会社に通知し、自ら本件を解決に導くことができます。

14. 企業がSnatchと交渉しないことを決定した場合、どのような場合においても、すべての会社の関連会社に通知され、データ漏洩の証拠が提供されることになります。

15.Snatchは、交渉の状況や取引価格について、メディアには公表しません。企業との交渉は極秘に行われます。

16.Snatchは、企業、記者、ブロガー、マニア、その他サイバーセキュリティに関わる人々とのコラボレーションにオープンです。また、当サイトに掲載されている企業と同じ業界で働く人々も含まれます。

17.スナッチの交渉担当者を名乗ったり、Snatchと直接コンタクトする手段を持っていると言う人がいたら、Snatchのソーシャルメディアアカウントかサイトのコンタクトフォームに書き込み、確認をしてください。

以上の「Snatch」の主張を信じるなら、データの暗号やシステムのロックを行わず、データ窃取し、それと引き換えのための被害者による支払いや第三者への販売で収益を上げているグループであると言えます。このようなランサムグループは非常に珍しく、これまでの事例としてボクが知っているものとしては「CL0P」が一時期「Accellion FTA」の脆弱性を利用して盗んだ情報のみで脅迫を行っていたものくらいです。被害が増えることは、もちろん望みませんが、珍しいパターンですので今後の「Snatch」の動向、事例には注目していきたいと思います。

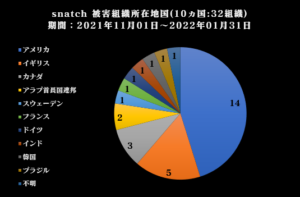

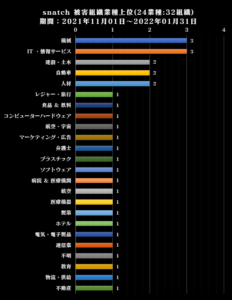

次にリスト追加時に遡ることができたデータの集計についてです。遡って確認すると2021年11月のリークが最古のものとなっていましたので2021年11月から2022年1月までの集計結果を共有します。

これまで見てきた他のランサムグループと同じく、アメリカが最も多い被害組織所在国でした。次いで、カナダやイギリスといったヨーロッパ諸国が上位に来るというところも他と似ています。掲載件数が32件と少ないため特にそれ以外に目立ったポイントはないように感じました。

分かりやすくするため上位ではなく全ての業種をグラフ内に含めました。ご覧の通り特定業種が突出して多いと言うことはできない結果です。

・BlackCat(別名「ALPHV」)

このグループは、2021年11月から活動が確認されています。このグループのRaaSの宣伝を確認したところは特筆すべき点が3つほどありました。

このグループは、2021年11月から活動が確認されています。このグループのRaaSの宣伝を確認したところは特筆すべき点が3つほどありました。

① アフィリエイトへの支払いレートが高い

② DDoSを脅迫の手段として用いる

③ プライベートアクセストークンの使用

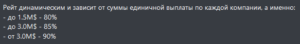

「① アフィリエイトへの支払いレートが高い」に関して、攻撃によって得られた収益は、ランサムウェア本体や脅迫のためのシステムを提供するRaaS(Ransomware as a Service)のオペレータとそれを使い攻撃と脅迫を行うアフィリエイトで分けることになります。そのレートは、様々ですが多くの場合ある一定の期間内に被害者から得た身代金の金額によって増減します。ボクが見てきた範囲となりますが、多い場合で80:20(アフィリエイト:オペレータ)くらいだと思います。例えば下図は、ランサムグループが アンチウイルスをバイパス、RMM(遠隔監視管理)やEDR、バックアップを扱える人物を募集している書き込みです。

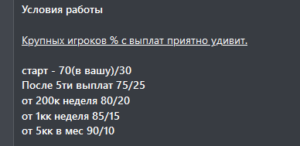

非常に高いスキルを要求しておりますが、収益分配のレートは80:20となっています。一方、BlackCatは、下図の通りです。

アフィリエイトを始めたときから(一回の支払いが150万ドルの収益まで)80:20となっており、上限は300万ドル以上からの90%とのことです。別のランサムグループで高いレートを謳っているものは下図の通りです。

はじめのレートは70:30からで、5回の支払いを受けて以降。75:25となり、週に20万ドル収益を得た場合から80:20となり、以降、週100万ドル、月500万ドルとレートが上がっていきます。こちらは、週や月という期間による合計でレートを決定しているため場合によってはBlackCatのアフィリエイトプログラムよりも取り分を増やすことのできる可能性はありますが、5回の支払いというハードルを見ると、はじめから80:20のレートのBlackCatのほうがアフィリエイトとしては参入しやすいと考えるかも知れません。

「② DDoSを脅迫の手段として用いる」に関して、身代金支払いを促す手段としてのDDoSは下図のように「Suncrypt」などが行っていました。

BlackCatのRaaSの宣伝には下図のような箇所がありました。

収益の総額が150万ドルに達すると様々なサービスを完全無料で利用できるようなることが書かれており、その中にDDoSが含まれています。総額が150万ドルに達するまでは有料で利用できるのか、それまではRaaSオペレータの権限で身代金交渉の過程で使用されるのかは分かりませんが、BlackCatは、いわゆる、三重脅迫を行うことが可能なインフラを利用できる状態にあるということになります。

「③ プライベートアクセストークンの使用」

多くのランサムウェアは、本体に被害組織名や交渉用のサイトへのリンクが含まれています。そして、それを実行した場合、被害組織の環境ではなかったとしてもランサムノート(いわゆる脅迫状)が生成され、前述の情報を閲覧することができます。そのため、そのファイルが何かしらの方法で第三者が入手してしまうと被害組織名が公になったり、交渉内容のチャットにアクセスされてしまいその内容がリークされることがあります。国内でも被害組織自体が公表していないにも関わらずどこどこの組織が被害に遭っているようであるといったニュースをご覧になられた方もいらっしゃるかもしれませんが、その理由は前述のようなものであるかもしれません。このことは、BlackCatの宣伝にも言及があり、交渉の妨げとなるため第三者が交渉ページのチャットにアクセスできないようにするためランサムウェア実行時にアクセストークンを引数に指定するようにとしています。これにより、攻撃に使用されたランサムウェア本体を入手したとしても、攻撃者が指定したトークンが分からない限り交渉用ページにアクセスするための情報が記載されたランサムノートを入手することができません。結果的に第三者の妨害を回避すると共に被害組織を秘匿することを実現しています。

上図は、検証環境でBlackCatに感染させた際のスクリーンショットです。何度かアクセストークンを変更して感染させてみましたが、その度に指定される交渉サイトへのトークンが変化していました。第三者が交渉ページにアクセスするには攻撃者が指定したアクセストークンを知るか、ランサムノートを入手する以外に方法はなさそうです。

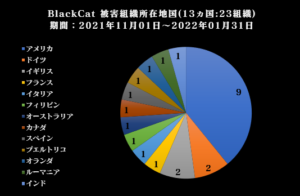

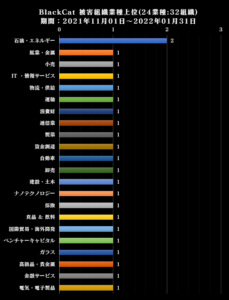

次にリスト追加時に遡ることができたデータの集計についてです。遡って確認すると2021年11月のリークが最古のものとなっていましたので2021年11月から2022年1月までの集計結果を共有します。

これまで見てきた他のランサムグループと同じく、アメリカが最も多い被害組織所在国でした。次いで、ドイツやイギリスといったヨーロッパ諸国が上位に来るというところも他と似ています。こちらも掲載件数が23件と少ないため特にそれ以外に目立ったポイントはないように感じました。

分かりやすくするため上位ではなく全ての業種をグラフ内に含めました。ご覧の通り特定業種が突出して多いと言うことはできない結果です。

■コメント

「■はじめに」にも書いた通り2020年4月頃からランサムグループのリークサイトを確認、記録を取ってきましたが、今回のリスト更新に伴って2つのランサムグループの調査を行ったわけですが、ランサムグループを取り巻く状況は常に変化していると改めて感じました。バラマキ型ではなく、ネットワークに侵入し人手による操作を行ってランサムウェアを感染させるという手法をSamSamが行っていた2016年から2018年秋頃。そして、2019年、ファイルを暗号化するという手法のみではなく窃取した情報を公開するという脅迫を追加してきた所謂「二重脅迫」の先駆けとも言えるMazeの登場。それ以降、2020年、2021年とランサムグループはサイバーセキュリティにおいて話題の中心の1つでした。その間にも攻撃、脅迫の手法や経路、そして攻撃側の体制は様々なものがあり、洗練されてきているという印象を受けます。リストを時々更新していて思いますが、これまで何度かの世代交代(とはいえ中身は変わってない可能性はありますが)が行われてきているようにも思います。なかなかにこれらに追従するのは大変ですが可能な限り継続して調査していこうと思いました。

■更新履歴

・2022年02月07日 初版公開