日本での検知も感染が増えていると言われている「Jaff Ransomeware」ですがそちらに暗号化されてしまったファイルを復号することにカスペルスキー社の「RakhniDecryptor」が対応(Ver. 1.21.2.1)をしたようです。今回は、「Jaff Ransomeware」の感染の検証と「Jaff Ransomeware」によって暗号化されたファイルをカスペルスキー社の「RakhniDecryptor」を使用しての復号についての検証を行いましたのでその手順について共有いたします。

【感染メモ】

今回の検証に用いた検体の情報は下表の通りです。

| 項目名 | 内容 | 備考 |

| ハッシュ値 | MD5: 924C84415B775AF12A10366469D3DF69 SHA-1: 8AB568DB2BC914E3E6AF048666EB0BC4BA2E414D |

暗号化後の拡張子は「.jaff」 |

| 通信先URL | http://fkksjobnn43.org/a5/ |

暗号化を施す対象となる拡張子は下記の通りです。

.001, .002, .004, .005, .006, .007, .008, .009, .010, .1cd, .3dm, .3ds, .3fr, .3g2, .3pr, .7ZIP, .MPEG, .aac, .ab4, .accdb, .accde, .accdt, .acd, .ach, .acr, .act, .adb, .adp, .ads, .agdl, .aif, .aiff, .ait, .aoi, .apj, .arw, .as4, .asf, .asm, .asp, .aspx, .asx, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .cad, .cbr, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .csh, .csl, .css, .csv, .dac, .dat, .db3, .db_journal, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .deb, .der, .des, .design, .dgc, .dit, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dsr, .dtd, .dwg, .dxb, .dxf, .dxg, .edb, .eml, .eps, .erbsql, .erd, .exf, .fdb, .ffd, .fff, .fhd, .fif, .fla, .flac, .flv, .flvv, .fpx, .fxg, .gif, .gray, .grey, .groups, .gry, .gz, .hbk, .hdd, .hdr, .hpp, .htm, .html, .ibank, .ibd, .ibz, .ico, .ics, .idf, .idx, .iff, .iif, .iiq, .incpas, .indd, .iso, .java, .jnt, .jpe, .jpeg, .jpg, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .lit, .log, .lua, .m2ts, .m3u, .m4a, .m4p, .m4v, .mapimail, .max, .mbx, .mdb, .mdc, .mdf, .mdi, .mef, .mfw, .mid, .mix, .mkv, .mlb, .mmw, .mny, .moneywell, .mos, .mov, .mp3, .mp4, .mpd, .mpg, .msg, .myd, .ndd, .ndf, .nef, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obd, .obj, .obt, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .ord, .ost, .otg, .oth, .otp, .ots, .ott, .ova, .p12, .p7b, .p7c, .pab, .pages, .par, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .plc, .plus_muhd, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prf, .prn, .psafe3, .psd, .pspimage, .pst, .ptx, .pub, .pwm, .qba, .qbb, .qbm, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .r3d, .raf, .rar, .rat, .raw, .rdb, .rpm, .rtf, .rvt, .rw2, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdf, .sitx, .sldm, .sldx, .sql, .sqlite, .sqlite3, .sqlitedb, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .svg, .swf, .swm, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tar, .tex, .tga, .thm, .tib, .tif, .tlg, .txt, .vbox, .vcf, .vdi, .veg, .vhd, .vhdx, .vib, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vsc, .vsd, .wab, .wad, .wallet, .wav, .waw, .wb2, .wbk, .wda, .wma, .wmv, .wpd, .wps, .x11, .x3f, .xis, .xla, .xlam, .xlk, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xmod, .ycbcra, .zip, .zipx, .zpf

感染の動作については以下の動画をご覧ください。

感染後、支払いを要求するメッセージのために3種類のファイルが作成されます。

作成されるファイルの種類は「.bmp」「txt」「html」です。

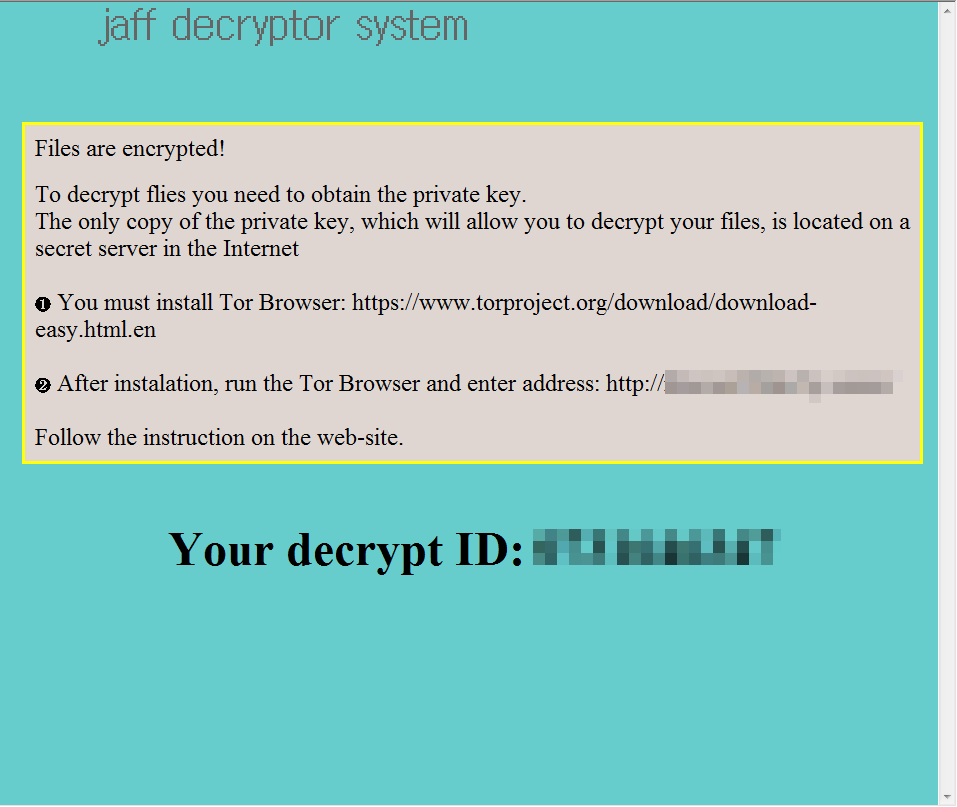

下図は「.txt」ファイルの中身です。(一部修正済み)

jaff decryptor system

Files are encrypted!

To decrypt flies you need to obtain the private key.

The only copy of the private key, which will allow you to decrypt your files, is located on a secret server

in the InternetYou must install Tor Browser: https://www.torproject.org/download/download-easy.html.en

After instalation,run the Tor Browser and enter address: http://xxxxx/

Follow the instruction on the web-site.Your decrypt ID: xxxxxxxxxx

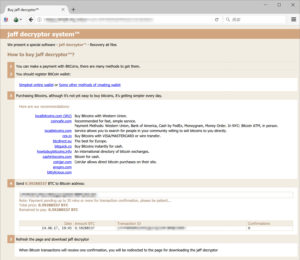

メッセージ内に指定されているURLにTor Browserでアクセスすると下図のようなページが表示されます。

そして、作成されたファイル内に記載されているdecrypt IDを入力すると下図のようなページに遷移します。

【復号メモ】

次に、「Jaff Ransomeware」によって暗号化されたファイルをカスペルスキー社の「RakhniDecryptor」を用いて復号します。

「RakhniDecryptor」は、こちらからダウンロードできます。

手順としては以下の通りです。

① 「RakhniDecryptor」を起動し「Start scan」をクリック。

② 表示されたウインドウで暗号化されたファイルを選択。

③ 次に表示されたウインドウで「ReadMe.txt」を選択。

(感染したものによってファイル名は異なる場合があります)

(注) 復号手順として、「Jaff Ransomware」のプロセスが存在する場合はそちらを停止させる必要があるようですが

本検証ではそのプロセスは見当たらなかったため、その手順は割愛しております。

上記手順を行うとスキャンが開始された、該当するファイルの復号処理を行います。

その様子は以下の動画をご覧ください。

感染動画で暗号化されたテキストファイルが元通りに復号されました。

情報共有は以上です。