2021年3月17日(米国時間)にCISAとFBIが共同でTrickbotに関する注意喚起(AA21-076A)が出されました。注意喚起が出された理由としては、北米でTrickBotマルウェアを使用したスピアフィッシングキャンペーンによる継続的な攻撃を観察してることが関係しているようです。

Trickbotは、2016年ごろからバンキングマルウェアとして活動していましたが、現在では、多くのモジュールが実装され当初から比べると飛躍的に進化を遂げています。また、Emotetが入り込んだネットワークに、Trickbotがドロップされ、その後、ランサムウェアであるRyukが展開されるということでも知られており、他にはCONTI、Revil、RansomExxのドロッパーであることも報告されています。その他にも別の攻撃者にリソースを提供するなど活動範囲を広げているため注目しておきべきマルウェアの1つとなっています。

以前に、EmotetとIcedIDをATT&CKを利用して比較した結果をあるセミナーで発表したのですが、この注意喚起を受け、それらとTrickbotを比較してみましたのでそれらの情報を共有いたします。

| ■Emotet | ■IcedID | ■Trickbot |

|

|

|

| Emotet, Software S0367 | IcedID, Software S0483 | TrickBot, Software S0266 |

EmotetとIcedIDについての比較において最も注目すべき点は「Execution」の「Command and Scripting Interpreter」でないでしょうか。ここはEmotet及び、IcedIDをドロップする際に利用されるテクニックが挙げられているのですが共通するものが「Visual Basic」です。平たく言うと添付やリンクからエンドポイントに入り込んだOfficeファイル(WordやExcelなど)が開かれた際にマクロが動作し、感染プロセスが開始されることです。昨年は、Emotetの感染被害が多く、話題となりました。亜種も多数存在し、ウイルス対策ソフトではすべてを完全に検知できないという問題もあります。ウイルス対策ソフトやEDRを組み合わせて対応するということも良いのですが、検知するフェーズの前に根本的にブロックする。つまり、ユーザがファイルを開いてしまったとしても感染プロセスが開始されないようにするということを検討してもよいのではないかと思います。例えば、マクロ付きのOfficeファイルが業務上処理する必要がないのであればグループポリシーを利用してマクロを禁止してしまうのもいいでしょう。外部から受け取る必要がない場合はエンドポイントに届く前に経路上でマクロを除去するといったソリューションの導入もいいかもしれません。一部の部門のみがマクロ付きのOfficeファイルを受け取り、処理する必要がある場合は、その部門以外の部門は、マクロを禁止するというポリシーを適用することで攻撃が成立するポイントを減らすことができ、現状よりも格段にセキュリティレベルの向上を実現できる可能性があります。

何かしらの脅威が注目されることで「●●対策」と考えがちですが、個別具体的に対策を考えるのではなく、攻撃のテクニックに着目し、何をしてくるのか?ということを知れば、1つの対策が複数の脅威、今後発生するかもしれない脅威への対策になりえるということは大事なポイントであると考えています。この手のテクニックを用いるマルウェアは無数にあるため自組織の業務を把握し、根本的な対策を講じることに繋がる大きな一歩であると言えるでしょう。

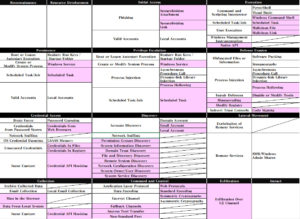

■Emotet&Trickbot |

■IcedID&Trickbot |

EmotetやIcedIDが先行マルウェアとして入り込み、その後にTrickbotをドロップするというケースは様々なニュースやセキュリティベンダーのレポートでも見かけるためそれぞれの先行マルウェアとTrickbotを比較してみました。前述した通り、Trickbotはバンキングマルウェアとして登場し、多くのモジュールが実装されてきた経緯もあり、先行マルウェアと比べるとTrickbotが「Credential Access」と「Discovery」の充実が顕著であることが分かります。これは先行マルウェアよりも目的がより明確であることの表れであると言えるかもしれません。また、「Defence Evasion」の「Disable or Modify Tools」においてはWindows Defenderを無効にし、「Code Signing」においては、バイナリに一定の信頼性と整合性を証明するためのコード署名がされています。これらは、検出を回避するために用いられるわけですが先行マルウェアよりも検出されにくい工夫をしており、先行マルウェアが仮に検出されてしまったとしても自身は侵害したネットワークに居続けることができるようにしていることが伺えます。先行マルウェアを検出し、対処することができたとしても場合によっては他の侵害が発生していないかどうかということにも注意を払わなければいけないと言えます。これはEmotetにようにインフラがテイクダウンされたものに関しても同様です。

これらの対比をしてみることで、このテクニックはこのマルウェアのみが使う。もしくはその逆で共通部分があるといったことを学ぶことができました。そうしたテクニックはいくつかあるのですが、この3つのマルウェアの中で1つのマルウェアしか使っていないテクニックで気になったものはEmotetの「Collection」にある「Local Email Collection」です。昨年最も流行し、認知度も高かったマルウェアはEmotetでしょう。メールを盗み出し、そのメールを流用し、実際のメールの返信を装うことで一定の信用を得ることで感染者を増やすというテクニックがEmotetをその位置に持ち上げたといっても過言ではないのではないでしょうか。

ATT&CKは様々な攻撃に利用されたソフトウェアや攻撃者(グループ)についてまとめられており、それに関連するドキュメントについてもリンクされています。気になったものについては眺めて見て、そこから情報を手繰りよせていくことで色々な学びや見落としに気付くこともあると思います。ちょっとした暇つぶし程度にチェックしてみてはいかがでしょうか。