■概要

2021年05月05日に「Volue」という会社がランサム攻撃の被害に遭いました。「Volue」はノルウェーのオスロに本社を置くエネルギーの生産、取引、流通、消費を自動化および最適化ソフトウェアなどを提供するサプライヤで、送配電、上下水道、建設など幅広い分野へソフトウェアを提供しています。拠点は、ノルウェー、スウェーデン、デンマーク、フィンランド、ドイツ、スイス、ポーランド、トルコにあり、ヨーロッパ全土に顧客がおり、ヨーロッパの10大ユーティリティ企業のうち8つ(EnBW、Enel、E.ON、Fortum、Innogy、RWE、Uniper、Vattenfall)が顧客にいるそうです。「Volue」は非常に透明性の高い対応を行っていると感じたため、その対応内容を発表ベースにメモをしていきます。

■リリースタイムラインと発表要旨

「Volue」は今回の事件についてのアップデートを報告する緊急アップデートのページ用意し、そこにアップデート情報の記載やリリースやその他の関連事項をリンクするという形を取っていました。以下は、その緊急アップデートページの情報をベースに記載、リンクされていた情報の要旨をまとめたものです。(時間に関してはCEST:中央ヨーロッパ夏時間)

| 日時 | カテゴリ | 要旨 |

| 2021年05月05日

15:00 |

アップデート | 被害公表。ランサム事案であることを明記。同日、組織内のネットワークのいくつかの事業分野にてサイバー攻撃を検知。タスクフォースを設置し、緩和措置(影響を受けるアプリケーションのシャットダウンとバックアップからのリストア)を実施。外部のセキュリティパートナーのサポートを受ける。加えて、関係当局に報告。

すべての顧客に対して「Volue」のサーバのアクセスをログオフし、パスワードを変更を推奨する旨を通知。 |

| 2021年05月05日

16:30 |

アップデート | プレスリリース「Update on Cyberattack on Volue」公開。

プレスリリースでは、CEO(Trond Straume )名義で以下のような顧客に理解を得るためのメッセージを記載。 「私たちの優先事項は、お客様の安全であり、中断のない運用を保証することです。当社の短期的な生産能力は、今後数日間の影響を受けます。まだ、運用上および財務上の影響、状況を解決するタイミングを示すには時期尚早です。Volueは、お客様への影響を制限するために最大限の努力をしており、継続的に更新を提供します」 被害を受けていると思われる事業(Volue Technology(”Powel”))とそうではない事業について記載。 |

| 2021年05月05日

23:30 |

アップデート | 概ね、リリースと同内容。影響範囲について記載(前述のプレスと同じ内容)。

一部のフロントエンドカスタマープラットフォームに影響を与えたがそれらすべてのシステムを遮断。 顧客に「Volue」が提供するサービスのパスワードを変更することを推奨すると通知。この推奨事項は、「Volue」の従業員が顧客のシステムにリモートアクセス(RDP、VPNなど)するために使用できるVolue Technology(”Powel”)ユーザーアカウントを持っている顧客にのみ適用。 |

| 2021年05月06日

15:30 |

アップデート | 攻撃は「Ryuk」によるものであると公表。 影響範囲を再度記載(前アップデートから変更なし)。攻撃の停止と回復に向けたアクションのため対応人数の増員。 目的は影響を受けるシステムと、GDPRに関連するカテゴリや個人データ侵害の性質を完全に制御すること。同日の遅い時間に技術向けの追加ガイダンスを提供するとの予告。透明性とコミュニケーションの重要性から毎朝09:30からウェブキャストを実施すると予告。 |

| 2021年05月06日

22:30 |

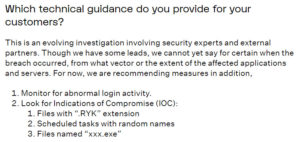

テクニカルガイダンス | ・攻撃の種類 「Ryuk」による攻撃は盗み出されたデータを公開するという形はとっていないランサムであると説明。根拠としては、CERTFR(フランス国立サイバーセキュリティ庁)の「Ryuk」に関するレポート(P4)を以下のように引用。「Ryukには、被害者から盗まれたデータを公開するためのデータ漏えい機能や専用のリークWebサイトがありません」・顧客へのガイダンス いくつかの手がかりはあるものの侵害の発生日時ははっきりと分かっていないとし、以下の追加の対策を推奨。1. 異常なログインアクティビティの監視。 2. 侵害の兆候(IOC)を探す: 1. 拡張子が「.RYK」のファイル

・「Ryuk」に関する有用なリソースの共有 |

| 2021年05月07日

11:00 |

アップデート | 影響範囲は変更なし。 攻撃の停止と回復の作業は1日中続いた。最優先事項は、製品およびサービスに対するサイバー攻撃の影響状況の評価である。ステータスの詳細については、土曜日(2021年05月08日)のWebキャストで報告すると予告。 |

| 2021年05月07日

15:00 |

GDPRへの影響 | 現時点で判明しているデータ保護に関連する「Volue」およびその子会社に対するサイバー攻撃の結果に関する追加情報を公開。(記載内容は後述) |

| 2021年05月08日

08:00 |

回復状況 | 調査に基づくと、影響範囲においての大部分は侵害されていないようである。これらの調査は進行中だが、リカバリステータスページ(リンク削除済み)に掲載されていたアプリケーションは危険にさらされておらず、動作していると確信を持って言える。リストは継続的に更新する。 |

| 2021年05月08日

10:30 |

アップデート | PDFによるリリース。

powelドメインとonpowel.comドメインを持つシステムで攻撃が発生したことを確認。Volueドメインが侵害されたようには見えない。この期間中、従業員の大多数は自宅で仕事をしており、VPN経由でPowelネットワークに接続されていなかったため影響を受けていない。 電力産業のCERT(KraftCert)との連携開始を発表。 調査の結果、volue.comは危険にさらされていないため、運用可能であると判断。ただし、影響を受けたサーバとシステムには顧客からのデータが含まれており、現在はアクセスできない状況にある。また、攻撃の範囲の調査は完了していないため、個人情報の総量は不明である。 影響を受けたすべての顧客に通知し、国家監督局(Datatilsynet)には報告済み。 |

| 2021年05月09日

10:30 |

アップデート | PDFによるリリース。

調査により日々事件の影響についてより理解するようになっている。追加の侵入の痕跡(IOC)を入手次第情報を共有する。 安全な製品のリストを顧客に共有し始めたが、状況が複雑であるということを認識。攻撃者は非常に巧妙であり、後続の攻撃のリスクを緩和している。これは複雑で時間のかかる作業である。R&D、製品およびサポートチームは状況を可能な限り迅速に解決するため24時間体制で取り組んでいる。 |

| 2021年05月10日

10:30

2021年05月11日 10:10 |

アップデート | PDFによるリリース。(両日とも同じPDFへリンク)

顧客の環境やアプリケーションが直接影響を受けたという証拠は引き続き見られない。データに関しては、個人情報の漏えいの証拠は見られない。 |

| 2021年05月11日

16:15 |

ファイル共有について | 顧客やパートナーなどの外部の利害関係者との間でファイルを共有することに関するリスクを評価。

Ryukは、「Volue」のデータの一部を標的とし、暗号化を行った。データ自体は感染してないが、読み取り不能となった。Office 365とテナントに配置されていたセキュリティ機能により、攻撃者はテナント内のファイルに影響を与えていない。したがって、「Volue」の従業員と顧客の間で安全なファイル共有を行っていると考えられる。影響を受けた「Volue」のワークステーションは攻撃後に隔離され、再構成されるか新しいワークステーションに交換されるまで隔離され続けるため、どの環境でもリスクは確認されない。 |

| 2021年05月12日

13:00 |

アップデート | PDFによるリリース。

攻撃によりバックアップは失っておらず、すべてのデータは安全に復旧することが可能。 |

| 2021年05月13日 | アップデート | PDFによるリリース。

製品ステータス、技術とIT、ビジネスの不測の事態のカテゴリに分けて状況を報告。 |

| 2021年05月14日 | アップデート | PDFによるリリース。

製品ステータス、技術とIT、ビジネスの不測の事態のカテゴリに分けて状況を報告。 |

| 2021年05月15日 | アップデート | PDFによるリリース。

製品ステータス、技術とIT、ビジネスの不測の事態のカテゴリに分けて状況を報告。 |

| 2021年05月16日 | アップデート | PDFによるリリース。

製品ステータス、技術とIT、ビジネスの不測の事態のカテゴリに分けて状況を報告。 |

| 2021年05月17日 | アップデート | PDFによるリリース。

製品ステータス、技術とIT、ビジネスの不測の事態のカテゴリに分けて状況を報告。 |

■GDPRへの影響についての掲載内容

2021年05月07日に公開されたGDPRへの影響への追加情報である「Volue Technology ransomware attack Additional information about any GDPR implications 」に記載された内容は以下の通りでした。

| 項目名 | 記載内容 |

| 個人情報ろう洩 | ランサムウェアによるサイバー攻撃により影響を受け、アクセスできないサーバやシステムに個人情報が含まれているため、個人情報の侵害につながった。 |

| 個人情報の種類 | a. ユーザー名、連絡担当者、メールアドレス、(勤務先の)電話番号 b. 場合によっては、顧客の最終顧客の名前、電話番号と住所。 c. 健康データなどの機密性の高い個人データは含まれていない。 |

| 関係する個人情報の量 | 現在不明、まだ調査中。 |

| 第三者によるアクセス | データは現在ロックされており、アクセスできない。現時点では、盗み出されたファイルが第三者に譲渡された兆候はない。しかし、これはまだ確実ではない。 |

| 関係者への影響 | 現時点ではなし。 個人へのリスクは他の公的にアクセス可能な情報源からも入手できる情報によるため、それほど高くは考えられていない。 |

| 緩和策 | ウイルスの更なる拡散を阻止するために、感染している可能性のあるサーバ、PCへのすべてのアクセスを直ちに停止。 当社は、関連する個人情報の取得、および第三者のアクセスまたは第三者への転送の可能性を含め、システムの復旧に取り組んでいる。 |

| 監督当局への個人情報侵害の通知 | ノルウェーの国家監督当局(Datatilsynet)に報告。 顧客は、関連する監督当局(Datatilsynet)にインシデントについて通知し、このドキュメントに記載されている情報を提供する必要がある。 顧客がいつでも個人情報漏えいに関する最新のステータスを取得できるよう利用可能になり次第、詳細情報が提供する。 |

| GDPRに関連する質問 | 個人情報侵害の法的影響については、担当者まで問い合わせ。 |

■透明性が高いと評価できた点

①早期にインシデント発生を公開

「Volue」は被害が発生したその当日に事件の公表をしています。公表内容においてもランサムウェアに感染したということが明記されており(後にランサムウェアの名前も公開)、対応内容(自身のアクションだけではなく、顧客へのアプローチなど)についての言及しています。インシデントに関する発表は、ある程度把握されてからと考えがちです。すべてが明らかになってから公表をするというケースも少なくないでしょう。そのような傾向がみられる中、即日の発表は評価できるポイントであると言えるでしょう。

②SNSの活用

「Volue」はいくつかのSNSアカウントを所持していおり、その中のTwitterを用いてインシデントに関するアップデートについて複数回ツイートをしています。インシデント発生時には、状況にもよりますが自身のWebサイトで情報を発信できない可能性があります。今回のように発信可能な状態であったとしても自組織のサイトを見ているとは限らないため、自らが持つチャネルを通じて情報を積極的に発信することは透明性が高いと判断できるでしょう。

③頻繁で積極的な情報公開

2021年05月05日から17日まで13日間で19回の情報公開を行っています。また、2021年05月07日からは毎朝09:30よりZoomを利用したWebキャストにて日次の報告を行っていました。情報の公開は一見、一方通行に思えますが、情報を発信するということは、それに対するリアクションが想定されます。これは顧客や社会へのコミュニケーションの試みであり、顧客への安心と信用に繋がると言えるでしょう。

④顧客に向けたガイダンスを公開

被害を受けたランサムウェアの名前に関しても公表し、それに関連するドキュメントの紹介をした上で顧客が行うべきアクションやIOCについても言及しています。これは、何が起きているかを顧客に把握してもらい、その時点で取ることのできる顧客の安全策の提示と言えるでしょう。IOCに関しては、入手次第より多くの情報を共有するという記載もあり、今後の情報公開にも期待できます。

⑤リーダーシップの可視化

被害が発生した日に出されたリリース「Update on Cyberattack on Volue」においてCEOのメッセージを掲載しています。インシデント対応において、組織のリーダーの存在が外から見えることはあまり多くない印象です。(あるとしたらリリースの際、その文書の片隅に名前が出るくらいでしょうか)言われなくともインシデントが発生している際は組織のリーダーが指揮を執り、判断をしているはずですが、それが外から第三者にも見えるということは重要なポイントであると言えるでしょう。また、アップデート情報を掲載するページの下部には「For more information, please contact」があるのですが、そこにはCEOとCFOの情報が掲載されていました。

■コメント

2019年に私が知りうる範囲で最も素晴らしい対応を行ったと感じた組織に同じくランサム被害に遭った「Norsk Hydro」があります。「Volue」の対応を見て、私は真っ先に「Norsk Hydro」を思い出しました。過去に私が書いた記事では、以下の5つ項目が挙げられていました。(この話題は私の講演でも取り上げたことがあります。)

- 迅速に被害を発表

- SNSを使って情報発信

- 透明性を確保する姿勢

- 頻繁に情報発信

- リーダーシップの可視化

言い回しについては同じものや異なるものがあるものの概ねどちらも素晴らしく、互いに勝るとも劣らない対応であったのではないかと思っています。「Norsk Hydro」も「Volue」もノルウェーのオスロの会社であることが共通点の1つとして挙げられるのですが、ここまで対応の良い組織がどうして出てくるのかという理由がとても気になるところです。どんなに詳細な調査結果が出てきたとしても、それを公表するかということは別の問題です。現場がその情報を公開すべきと進言したとしても経営層が公開しないと判断すればその情報は、日の目を見ることはありません。それにこの2つの組織は、調査が完了する前、もっと言うとインシデントが発生した直後から迅速に情報を公開し、何が起きているのかということを伝えようと、頻繁に情報を更新しています。被害組織や世間がこうした動きを行うことを良しとする文化が醸成されつつあるのかもしれません。もしくは、情報公開することが自組織を守ることに繋がるという理解をしているのかもしれません。もちろん、その両方とも考えられます。いずれにせよ良い傾向であると思います。

昨今のランサムによる被害は被害組織による公表だけではなく、攻撃者側のリークにより発覚するケースやVirusTotalなどにアップロードされた検体を解析することでランサムノート(いわゆる脅迫状のようなもの)に記載されている組織名から発覚するケースなどがあります。中には、そのランサムノートに記載されている被害者毎に用意されたコンタクトページにアクセスし、そのチャット内容を報道され発覚するといったものもあります。いずれにしても被害組織がコントロールできないところで状況証拠だけが独り歩きする状況ができあがります。日本国内でも、そのような報道や各所の言及が行われることもあり例外ではありません。これは被害組織からすると、ある種の脅威であることは、忘れてはいけないでしょう。

極端な可能性の物語を見てみましょう。

ある組織の名前が記載されたランサムノートを含むランサムウェアの検体がVirusTotalにアップロードされていました。第三者がそれを解析し、ランサムノートを取り出すことに成功。結果として、その組織を名指しし、これらの情報の発信、報道が行われました。これにより名指しされた組織は、多くのメディアからの問い合わせに対応し、利害関係者にも説明をすることとなりました。そして、株価にも影響を及ぼすこととなりました。

しかし、そのランサムウェアの検体は実際には攻撃には利用されたものではなく、被害組織と思われていた組織では事故は起きていませんでした。

非常に極端な例ですが可能性はゼロではないと思います。被害組織が何も公表しておらず、状況証拠しかない段階で名指しをするということは、こうした可能性があることを覚悟する必要があるのでしょう。

被害を受ける可能性は、どの組織にも平等に存在しています。自組織のインシデントがどのようなものであったとしても、それを自分たちでコントロールするという強い意志が必要なのだと思います。それを実現するための1つのカードが「透明性」であると私は思います。

■更新履歴

・2021年05月24日 初版公開