■概要

2022年2月8日に「Maze」「Egregor」「Sekhmet」の開発者であると自称する「Topleak」という名前のユーザが、BleepingComputerフォーラムでこれらの復号のためのマスターキーを投稿しました。投稿によると、マスターキーの投稿は昨今の逮捕やサーバのテイクダウンとは無関係であり、計画されていたことであると語られています。また、これらの関わっていたチームのメンバーは、決してこのような活動に戻ることはなく、ランサムウェアのソースコードは全て消去するとも書かれてありました。

以下は、この投稿された複数のマスターキーを用いてEmsisoftが復号ツールをリリースしていましたので試したメモです。

■感染

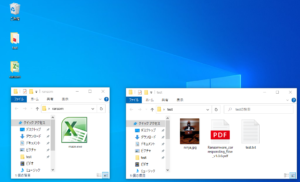

復号を試すには、まず、当該ランサムウェアに感染しファイルを暗号化させる必要があるため、まず手頃な「Maze」を検証環境上で感染させました。下図、左が感染前、右が感染後の状態です。感染後は、表示されている3つのファイルが暗号化されたことにより認識されずアイコンが真っ白になっていることが分かるかと思います。

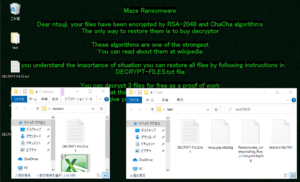

復号の際に必要になるのは暗号化されたファイルに加えて、ランサムノート(いわゆる脅迫状)が必要になります。これは復号の際にランサムノート内に記載されている下図のようなキーが必要になるためです。

■復号

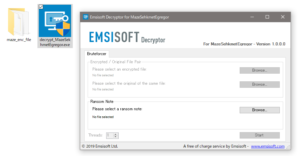

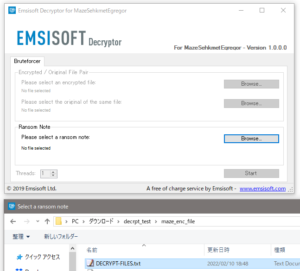

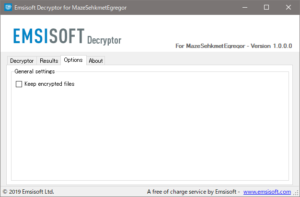

それでは、Emsisoftのツール「Emsisoft Decryptor for Maze / Sekhmet / Egregor」を試していきます。まずは、こちらからダウンロードしたファイルを実行します。

実行した状態ではウインドウ中段の「Ransom Note」の[Browse…]ボタンのみが有効になっているので、こちらをクリックして下図 左のようにランサムノートを選択し[Start]をクリックします。問題無く、識別されると下図 右 のようなポップアップが表示され次のフェーズに映ることができます。

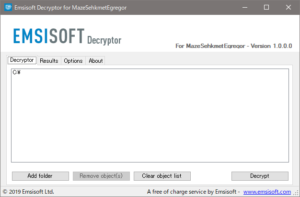

前述のポップアップを[OK]で閉じると下図のように復号を開始できる状態のウィンドウとなります。

デフォルトでは[C:\]が選択されています。今回は感染させた検証環境から持ち出してきた3つのファイルを格納しているフォルダを指定して、[C:\]は削除しました。復号を行う対象のフォルダの追加と削除は[Add folder]と[Remove object(s)]から行うことができます。実際に復号を行う際には大量のファイルを対象とすることになり長時間要する場合があるため初めはまず、少数のファイルで復号に成功するかの確認を行うことをお勧めします。(そのように前述のポップアップにも書いてあります)。

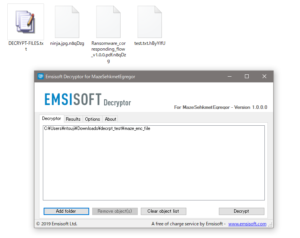

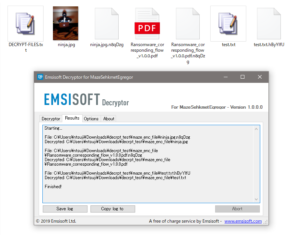

準備ができたら[Decrypt]ボタンをクリックして、後は待つだけです。下図 左が復号ツール実行前、右が実行後となります。

問題無く、復号できたことが確認できました。今回の検証では、デフォルトの設定である暗号化ファイルも残す設定で復号を行いました。別に暗号化されたファイルのバックアップが存在し、復号する環境のディスク容量などに制限がある場合などは元の暗号化されたファイルを残さないようにすることも可能です。そちらの設定を有効にする場合は、下図のように[Option]タブから[Keep encrypted files]のチェックを外してください。

ただし、このチェックを外した状態で復号を行い、なんらかの理由でうまく復号出来なかった場合は元のファイルが失われてしまいますの前述した通り別にバックアップが存在する状態以外では行わないことを強くお勧めします。

■コメント

今回は手頃に検証が行える「Maze」で試してみましたが他の2つのランサムウェアによって暗号化されたファイルにも同様の手順で復号可能だと思いますので、もし、被害者の方や、被害者の方をご存じの方(ベンダーやコンサルをされている方とか?)がいらっしゃいましたらこのブログを参考にしていただけたらと思います。また、これまでも対策としてセミナーなどでもお伝えしてきているのですが、今回の検証をして改めて強く推奨するランサムウェア対策の1つとして、身代金を支払わないという選択を取ったとしても将来復号の方法が出てくる可能性があるため、重要と思われる暗号化されたファイルとランサムノートはバックアップしておくことが挙げられると思いました。

2022年02月10日追記:

このブログを読んでくださった方より、「自分が感染したランサムウェアが何かというのはどうやって分かるのですか?」という質問をいただきました。たしかに、色々なランサムウェアに関する情報を収集していない状態で感染してしまうと何が起こっているのかを把握することもままならないかもしれません。自身が感染したランサムウェアが何かということをチェックするサイトがありますのでそちらを2つ紹介しておきます。

いずれも感染によって暗号化されたファイルとランサムノートそのものやそこにある記載内容をを提供することでランサムウェアの種別を特定することができ、復号方法が存在しているものについてはそちらへのサジェストもしてくれます。下図は、ID Ransomwareにて今回の検証環境にて暗号化されたファイルとランサムノートを提供し判別を行った際のものです。

■更新履歴

・2022年02月12日 コメント追記

・2022年02月10日 初版公開