■Known Exploited Vulnerabilities Catalogとは

「Known Exploited Vulnerabilities Catalog」(以下、KEVC)は、米国土安全保障省のCISA(Cybersecurity & Infrastructure Security Agency)が2021年11月3日から公開している情報で名前の通り悪用されたことが知られている脆弱性のカタログです。このカタログに掲載されている脆弱性は2022年2月4日時点で352件で、これらは既に悪用が確認されており、かつ、アメリカの連邦政府に大きな影響を及ぼすため、対応が急がれると判断できるものです。

このカタログに掲載されている項目は以下の通りです。

- CVE番号 (CVE)

- ベンダー/プロジェクト名 (Vendor/Product)

- 製品脆弱性名 (Vulnerability Name)

- 追加日 (Date Added to Catalog)

- 概要 (Short Description)

- 取るべきアクション (requiredAction)

- 対応期日 (Due Date)

- 備考 (Notes)

「対応期日」というものがありますが、このカタログに掲載された脆弱性についてアメリカ連邦政府機関は決められた期日まで脆弱性を修正しなければならない(BOD 22-01に定められています)ためその期日のことです。「追加日」から「対応期日」までの期間を見ることでその脆弱性の緊急度が伺い知れます。ちなみにこのブログ初版公開時点では「備考」が記載されていることは確認できませんでした。今後は追加情報や参考文献などのリンクが記載されたりするのでしょうか。また、これらの情報はWebサイト上だけではなく、CSV、JSON形式などで入手することもでき、登録することでアップデートの情報をメールで受け取ることも可能です。

■気になったこと

KEVCが公開されてから何度が脆弱性が追加されてきているのですが、2022年2月4日に追加された1件の脆弱性を見て、或ることが気になりました。追加された脆弱性は、CVE-2022-21882で Microsoft WindowsのWin32k の特権の昇格の脆弱性です。こちらは、2022年1月の月例セキュリティアップデートに含まれていたもので以前にリリースされたCVE-2021-1732がバイパスされてしまうことを修正するものです。CVE-2021-1732は、2021年2月の月例セキュリティアップデートで修正されたものですが、この時点で悪用の事実が確認されていたため少なくとも1年以上、悪用が許されてきていたと言うことができます。また、攻撃コードも入手可能な状態となっています。CVE-2022-21882は追加日が、2022年2月4日にも関わらず、対応期日が2週間後の2022年2月18日となっているのはそういった背景からであると考えられます。

さて、そんな脆弱性を見て何が気になったのか。

それは、前述したような背景があるもののこの脆弱性は、NVD(National Vulnerability Database)によるとCVSS基本値( Base Score )は、7.2、攻撃元区分 (Access Vector)は、ローカルです。どうしてもメディアなどで記事タイトルにもなり、取り沙汰される脆弱性は、基本値は9以上で攻撃区分はリモートみたいなものが多い印象があります。しかし、今回、KEVCに追加された脆弱性はそうではありませんでした。基本値が高く、攻撃区分がリモートというだけでは必ずしも対策が急がれる脆弱性ではないとボクは思っています、基本値が低くとも、実際に悪用がされているのであればそちらを優先して対応すべきであると思いますし、そう発信してきました。そこで、実際に悪用されていることが確認されているKEVCに掲載されている脆弱性は、CVSS的観点を加味するとどのように見えるのかが気になり集計、調査しました。

■CVSS的観点を加味する

今回の集計では、KEVCに記載されているCVE番号をNVDで確認し、CVSS Version 2.0においてどのように評価されているのかという確認を行いました。CVSS Version 3.xではなく、2.0を用いている理由は、3.xは、運営元であるNIST以外の組織(ソフトウェアベンダーなど)がCVSSの算出をしているケースがあるのに対して、2.0はすべてNISTが算出していたためより整合が取れると考えたためです。また、CVSSにあまり馴染みのない方は以下のIPAのサイトを参照いただければと思います。

集計は以下の項目について集計を行いました。

- AV :攻撃元区分 (Access Vector)

- AC :攻撃条件の複雑さ (Access Complexity)

- Au :攻撃前の認証要否 (Authentication)

- CVSS 基本値 (Base Score)

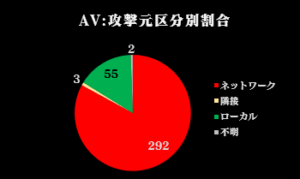

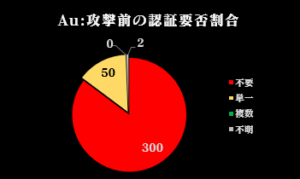

それぞれの集計結果は下図の通りです。(「不明」に関してはNVDにおいてCVE番号に対応するページが無かったものです)

AV:攻撃元区分においてやはりリモートが多く占めてはいるものの、16%弱はローカルでした。これは見る方によって感じ方は違うかもしれません。実際の内部ネットワークでの攻撃の展開をご存じの方はそんなものかと感じるかも知れません。前述のようなメディアでの報じられ方のみをご覧になられている方はもしかすると多く感じるかもしれません。

AC:攻撃条件の複雑さ、Au :攻撃前の認証要否に関しては、あまり特筆すべきことはないという印象でした。悪用の実績が確認されている脆弱性は利用しやすいということでしょうか。特に複数の認証が必要なものは0件であるというところはとても顕著に表れていると思います。

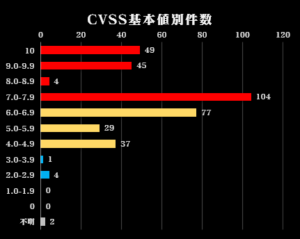

CVSS 基本値に関しては0から10まであるので3つの区分に分けて集計しています。[高] は7.0以上、[中]は4.0以上7.0未満、[低]は、4.0未満です。57%強を[高]が占めてはいるものの、中が40.6%というのはなかなかの多さではないでしょうか。危険度での集計はすこし幅があると感じたのでもう少し細かく集計し直したものが下図になります。

0から10まで、1刻みでグラフにしました。[高]に関しては9.0以上も相当数を占めてはいますが、7.0-7.9が最も多い事が、それに次いで[中]に分類できる6.0-6.9が多い事が分かりました。

■コメント

今回の内容は見る方によって見え方の差異が大きいのではないかと思います(もちろん、それほど多くの方がここを見ているとは思わないのですが… 笑)。ボクは過去にペネトレーションテストに従事していました。その頃から報告会では、テストしたシステムに対して、何ができたか。と検出された脆弱性には再現手法や攻撃コードが存在しているか。さらに、攻撃がすでに観測されたという情報があるか否かを加味した評価を伝えるようにしていました。CVSSでいうところの現状評価基準の「E :攻撃される可能性 (Exploitability)」に当たる情報です。もちろん、そういった情報を取り入れるには専門、専任で調査している人材が必要であり、そのような人材がいない組織にとっては非常にハードルが高いという意見もあるかと思います。しかし、CVSS基本値やベンダーの出す脆弱性の重み付けのみを判断基準にし続けていると、実際に悪用された実績があるか、もしくは悪用することが可能であるかということを加味しなくなるため本当に対策を講じなくてはいけない脆弱性を見落としたり、実は緊急性が高くない脆弱性の対応にリソースを割いてしまうことになります。これまでは、ベンダーの発表や攻撃コードのリリースを常時チェックしておく必要がありましたが、KEVCを参照することにより、これまでよりは幾分かそうした情報を手に入れるハードルが下がったのではないでしょうか。もちろん、KEVCはアメリカの政府機関に向けられているものですので、日本独自でよく使われている製品に関しては掲載されることが期待できません。その辺りを注意する必要はありますが、脆弱性対応の際に参考にするリソースとしては非常に有用なものであることには変わりないと思います。

■更新履歴

・2022年02月14日 初版公開