■はじめに

情報窃取を伴うランサムギャングのリークサイトを観察しはじめたのは、コロナ禍と言われ始めた2020年頃でもう4年ほどが経ちました。過去には何度かその観察結果をまとめたエントリを書きました。お恥ずかしながら昨年、かまけてしまい2022年の振り返りを書くことができなかったので今年は書いてみようとふと思い立ってこれを書き始めています。(以後、出てくる数字はあくまでリークサイトの観察から自身が確認できたものですので実際の被害の件数とは異なることに注意してください)

■何を観察してきたか

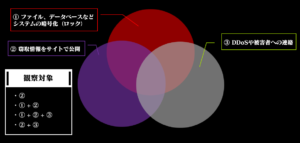

観察の対象は、基本的にランサムギャングのリークサイトです。昨今のランサム攻撃は、皆さんがご存じの通りファイルやシステムのロックだけではなく、情報窃取型の脅迫や場合によっては身代金の支払いを急かすためにDDoSを行ったり、窃取した情報を元に利害関係者に連絡するというケースもあります。様々な方法で脅迫を行ってくるわけですが、ここでの観察対象となり得るのは下図の通りです。

一言でいうと情報窃取を伴うもので、加えてリークサイトを公開しているギャングを観察対象条件としています。

これまでと同様に2023年も新たなランサムギャングが現われては消えていくというようなことがありました。それらを可能な限り広く観察はしているのですが、個人で観察だけではなく、記録をするとなるとある程度範囲を絞る必要がありましたのでこの観察記では以下のランサムギャングを対象としています。

-

- LockBit

- CL0P

- BlackCat

- BlackBasta

- RagnarLocker

- RansomExx

- snatch

- Hive

- ViceSociety

- Royal

- BianLian

- MedusaLocker

- Qilin

- NoEscape

- Hunters International

- Akira

上記のうち、2023年に登場し追加したギャングは、12~16のギャングです。逆に2023年中に何かしらの理由でサ終したランサムギャングは「RagnarLocker」「Hive」「VIceSociety」「Royal」「NoEscape」です。サ終理由については不明なものもありますが下表の通りです。

| ランサムギャング名 | サ終理由 |

| RagnarLocker | 2023年10月20日、11ヶ国の法執行機関と司法当局の連携によりインフラのテイクダウンしたことをEUROPOLが発表。2023年10月16日に、開発者の1人と考えられるチェコ在住の男性がフランスのパリで逮捕。その後、スペインとラトビアで5人の容疑者が事情聴取を受けている。 |

| Hive | 2023年1月26日、13ヶ国の法執行機関と司法当局の連携によりインフラのテイクダウンしたことを米司法省が発表。FBIは、2022年7月下旬以降にHiveのネットワークに侵入しており、これまでの暗号化を復号するためのキーを入手し、1300以上の組織に提供。2023年12月5日には、資金洗浄を担当していと見られるキプロス在住のロシア人がフランスで逮捕。 |

| ViceSociety | 日本時間の2023年6月21日に確認できたリークを最後に更新が停止。その後リークサイトには接続できなくなる。テイクダウンの報道などはないためサ終理由は不明。 |

| Royal | 日本時間の2023年7月19日に確認できたリークを最後に更新が停止。その後リークサイトには接続できなくなる。テイクダウンの報道などはないためサ終理由は不明。 |

| NoEscape | 2023年12月10日頃、フォーラムに存在するNoEscapeのアカウント「N0_Esc4pe」がオフラインとなり、その後、ウェブパネルやリークサイトなどがオフラインとなった。出口詐欺を働いたとみられ、複数のフォーラムでアカウントが凍結されている。 |

そして、前述した16のランサムギャングがリークサイトの掲載した被害組織に関する以下の情報を記録し、集計をしています。

-

- 被害組織名

- 被害組織サイトURL

- リークサイト掲載確認日

- 被害組織所在地国

- 被害組織業種

- 備考

また、一部のランサムギャングに絞っていますが「被害組織所在地国」を用いてギャングごとに色分けし、地図に記録するということも行っています。下図は2020年から2023年のものですが主にアメリカとヨーロッパ諸国に集中が見られます。(ものの見事にロシアやCISの辺りがスッカスカです。)被害組織のHQの所在地の件数については後述します。

■観察結果

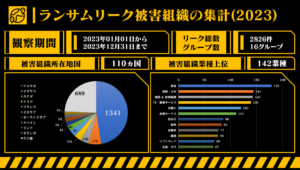

2023年の「被害組織所在地国」と「被害組織業種」の集計結果は下図の通りです。

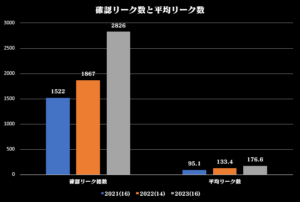

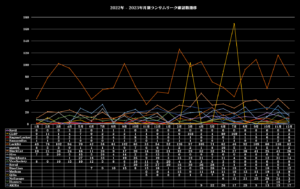

また、2021年から2023年までの確認できたリーク総数については下図の通りです。凡例の括弧内の数字はその年に観察対象としたランサムギャングの数となります。

観察対象のランサムギャング数の増減は多少あるもののリーク総数が増えているだけではなく、平均のリーク数(総数をグループ数で割った数字)も30%以上の伸びを見せています。これは観察対象に何を選定するかにも依存する数字ではありますが状況として芳しくないことには変わりないと言えるでしょう。

次に、「被害組織所在地国」と「被害組織業種」について見ていきます。

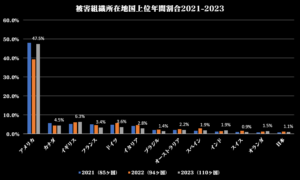

・被害組織所在地国について

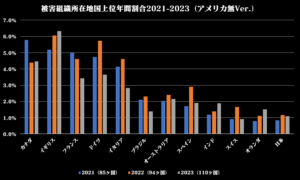

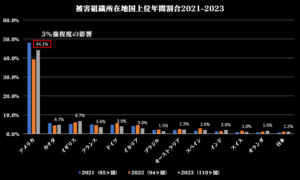

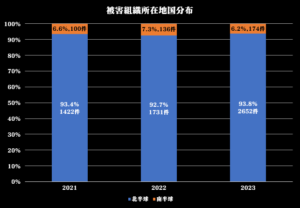

下図は、2021年から2023年における「被害組織所在地国」の件数推移を表したものです。

3年間を通じてアメリカが群を抜いての1位となっていますが、2022年は、観察対象数が2減っているにも関わらず、リーク確認総数は20%強増加しているのですがアメリカは4件のみの増加で全体の割合で見た場合は、8.5%の減少という結果でした。ここからは、米国財務省外国資産管理局(OFAC)がランサムギャングを制裁対象組織に加えることで身代金の支払いができなくなることや、保険金請求金額及び件数が増加することにより保険料の上昇や要求される加入条件となるセキュリティレベルのハードルが上がり、それに追随するため結果的に被害に遭いにくい、もしくは、保険金で身代金が賄えず支払いができないといったようにギャングにとっての向かい風の状況ができあがりつつありアメリカの被害組織件数が減少傾向に入るのではと考えられました。保険会社「Woodruff Sawyer」の2022年のレポート「Looking Ahead to 2022」によると2021年の超過保険料の中央値は、2020年と比較し123%の上昇が見られるとあります。また、別の保険会社のレポート「2022 Spring/Summer Insurance Market Report」においても保険料は全体で見ると価格の上昇は減速しており、労災保険は0.6%の上昇の留まっているもののサイバー保険に関しては37%の上昇が見られるとしています。

しかし、2023年のアメリカの被害組織件数は、2021年とほぼ同水準となり、前述した要因は、攻撃対象となる組織の所在地国にあまり影響しなかったという結果となりました。

念の為、1点気になることがありましたので、その確認も行いました。気になったことというのは、2023年の観察対象のランサムギャングの攻撃の中には、攻撃対象となる組織の所在地国を選ぶことができないものがあったということです。それは、「CL0P」による「MOVEit Transfer」の脆弱性(CVE-2023-34362)の悪用です。この脆弱性はゼロデイであったため、攻撃者からすると対処が行われるまでの期間、可能な限り多く悪用したいと考え、攻撃対象となる組織の所在地国を選択することの優先度は低いと考えることができます。リークのタイミングからこの脆弱性を悪用したと考えられる「CL0P」によるリークは、256件あり、そのうち被害組織の所在地国がアメリカであったものは、168件でした。この件数を2023年のアメリカから除外してみましたが下図の通りであり影響は3%強ほどで、それほど変化は見られませんでした。

所在地国が日本の組織に関しては、2021年から2023年までで13件、22件、31件と件数は増えているものの割合としては、0.9%、1.2%、1.1%とあまり変化はありません。

・被害組織業種について

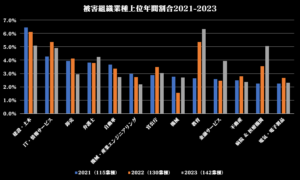

下図は、2021年から2023年における「被害組織業種」の上位の件数推移を表したものです。

割合で見ると、1位の業種でも6.3%、続く2位から9位も5%強から2%と団子状態であり、特定業種が狙われる傾向があるとは言えない状況が2023年も継続されましたが業種順位の入れ替わりに関してはいくつか変化が見られました。2021年、2022年と1位だった「建設・土木」が2023年には、2位となり、順位を上げてきていた教育が1位となりました。また、同様に順位を上げてきていた「病院 & 医療機関」が「建設・土木」と1件差で2位、3位と並びました。

・各観察対象ごとのリーク数推移

・北半球と南半球

■ランサムキャンペーンで悪用が確認されている脆弱性

米国土安全保障省のサイバーセキュリティ・インフラセキュリティ庁(Cybersecurity & Infrastructure Security Agency、以下、CISA)が公開してくれている悪用が確認されている脆弱性のリストである「Known Exploited Vulnerabilities Catalog(以下、KEV)」には「Known To Be Used in Ransomware Campaigns?」という項目があります。この項目は、その脆弱性がランサムギャングの攻撃キャンペーンでの悪用が確認できているかを知ることが出来る項目で悪用が確認されている場合は「Known」、されていない場合は「Unknown」と記載されます。ただし、これは悪用が確認されているか否かというものですのでCISAが把握していないところで悪用されている場合もあるので注意が必要ですがある程度の目安にはなるかと思います。こちらの集計をした結果、2023年にKEVに追加された脆弱性187件のうちランサムギャングの攻撃キャンペーンに悪用されたことが確認できている脆弱性の件数は34件でした。

該当する脆弱性は下表の通りです。CVE番号からのリンクは「JVN iPedia」か「NVD」になっています。

| CVE番号 | ベンダー | 製品名 |

| CVE-2022-41080 | Microsoft | Exchange Server |

| CVE-2022-47966 | Zoho | ManageEngine |

| CVE-2017-11357 | Telerik | User Interface (UI) for ASP.NET AJAX |

| CVE-2022-21587 | Oracle | E-Business Suite |

| CVE-2022-24990 | TerraMaster | TerraMaster OS |

| CVE-2023-0669 | Fortra | GoAnywhere MFT |

| CVE-2022-47986 | IBM | Aspera Faspex |

| CVE-2022-41223 | Mitel | MiVoice Connect |

| CVE-2022-40765 | Mitel | MiVoice Connect |

| CVE-2022-36537 | ZK Framework | AuUploader |

| CVE-2023-24880 | Microsoft | Windows |

| CVE-2017-7494 | Samba | Samba |

| CVE-2021-27876 | Veritas | Backup Exec Agent |

| CVE-2021-27877 | Veritas | Backup Exec Agent |

| CVE-2021-27878 | Veritas | Backup Exec Agent |

| CVE-2019-1388 | Microsoft | Windows |

| CVE-2023-28252 | Microsoft | Windows |

| CVE-2023-27350 | PaperCut | MF/NG |

| CVE-2021-45046 | Apache | Log4j2 |

| CVE-2023-34362 | Progress | MOVEit Transfer |

| CVE-2022-31199 | Netwrix | Auditor |

| CVE-2023-36884 | Microsoft | Windows |

| CVE-2023-3519 | Citrix | NetScaler ADC and NetScaler Gateway |

| CVE-2023-35078 | Ivanti | Endpoint Manager Mobile (EPMM) |

| CVE-2023-27532 | Veeam | Backup & Replication |

| CVE-2023-20269 | Cisco | Adaptive Security Appliance and Firepower Threat Defense |

| CVE-2023-42793 | JetBrains | TeamCity |

| CVE-2023-22515 | Atlassian | Confluence Data Center and Server |

| CVE-2023-40044 | Progress | WS_FTP Server |

| CVE-2023-4966 | Citrix | NetScaler ADC and NetScaler Gateway |

| CVE-2023-46604 | Apache | ActiveMQ |

| CVE-2023-22518 | Atlassian | Confluence Data Center and Server |

| CVE-2023-41266 | Qlik | Sense |

| CVE-2023-41265 | Qlik | Sense |

■最後に

■更新履歴

・2024年01月18日 初版公開