■はじめに

情報窃取を伴うランサムギャングのリークサイトを観察・集計しはじめたのは、コロナ禍と言われ始めた2020年頃。早いもので5年ほどが経ち、この取り組みをしないと逆に気持ち悪さを感じるほどにはなりました。今回は、2024年の集計をしたので自分自身の振り返りも兼ねて、その結果から思うことを思うままに書いていこうと思います。このエントリーに出てくる数字はあくまでリークサイトの観察において確認できたものです。これらの数字は、実際の被害の件数ではなく、基本的に交渉が行われず時間切れとなったものや交渉が決裂し、金銭の支払いがなされなかったものであることにご注意ください。

■何を観察してきたか

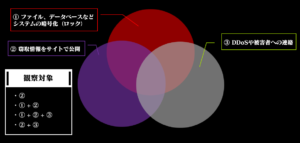

観察の対象は、基本的にランサムギャングのリークサイトです。昨今のランサム攻撃は、皆さんがご存じの通りファイルやシステムのロックだけではなく、情報窃取型を組み合わせた脅迫や場合によっては身代金の支払いを急かすためにDDoSを行ったり、窃取した情報を元に利害関係者に連絡するというケースもあります。様々な方法で脅迫を行ってくるわけですが、ここでの観察対象となり得るのは下図の通りです。

一言でいうと情報窃取を伴うもので、加えてリークサイトを公開しているギャングを観察対象条件としています。

これまでと同様に2024年も新たなランサムギャングが現われては消えていくというようなことがありました。それらを可能な限り広く観察はしているのですが、個人で観察だけではなく、記録をするとなるとある程度範囲を絞る必要がありましたのでこの観察記では以下の13のランサムギャングを対象としています。

-

-

- LockBit

- CL0P

- BlackCat

- BlackBasta

- RansomExx

- snatch

- BianLian

- Medusa

- Qilin

- Hunters International

- Akira

- ThreerAM

- BlackSuit

-

上記、ランサムギャングのうち「BlackCat」は2023年3月に突如姿を消しました。これはFBIにインフラを押収されたと見せかけ収益を持ち逃げする所謂、出口詐欺を働いたとの見方もあります。加えて、そのタイミングで「BlackCat」はランサムウェアのソースコードを500万ドルで販売するとの発表をしていました。「BlackCat」はこれまでもリブランドを繰り返していますので今もどこかで名前を変えて何かしらの活動をしているのかもしれません。

話を元に戻します。

前述した13のランサムギャングがリークサイトの掲載した被害組織に関する以下の情報を記録・集計しています。

-

- 被害組織名

- 被害組織サイトURL

- リークサイト掲載確認日

- 被害組織所在地国

- 被害組織業種

- 備考

■観察結果

2024年の「被害組織所在地国」と「被害組織業種」の集計結果は下図の通りです。それぞれについては後述します。

2021年から2024年までの確認できたリーク総数については下図の通りです。凡例の括弧内の数字はその年に観察対象としたランサムギャングの数となります。

2023年と比較すると観察対象であるランサムギャング数が4つ減っていることもあり確認できたリーク総数、平均も減っています。その他の理由としては、前述の「BlackCat」の出口詐欺によるサ終と「Lockbit」の弱体化の影響もあると考えられます。「Lockbit」についてはリーク数の減少は、2024年2月20日に実施された各国の法執行機関による「Operation Cronos」の影響と考えられます。2024年5月に急激に増えていますがこちらは「Operation Cronos」より前に攻撃し、情報を窃取していたストックを放出したと考えられますが過去との重複も見られました。(グラフは重複を省いたものです)

暫くの間「Lockbit」と「BlackCat」は、リーク数の多い2TOPでしたが、これらがサ終、弱体化することにより他のRaaSのリーク数が増える結果となるだろうと考えています。前述のグラフですと「AKIRA」が増えているのは、その影響かもしれません。また、2024年に観察対象にしていなかったもののリーク数が多かったランサムギャングもいますので、2025年の観察には「RansomHub」と「Play」を追加する予定です。

「RansomHub」は特に注目しています。それは、アフィリエイト(ランサム攻撃の実行犯)を募るにあたってアフィリエイトファーストとも言える条件があるからです。これまでの多くは、被害者から身代金を得る際は、一旦RaaS側に金銭が入り、その後、アフィリエイトに分配されるというものでした。しかし、「RansomHub」は逆で、まずアフィリエイトに金銭が入り、その後、RaaS側に分配するという形を取っています。これはRaaSが持ち逃げを行うことができないためアフィリエイトには安心材料となりるでしょう。また、この分配の比率ですが年々アフィリエイトの取り分が多くなってきており相場としては、RaaSが20%、アフィリエイトが80%といったものですが、「RansomHub」はアフィリエイトが90%となっています。「RansomHub」については、ポッドキャスト「セキュリティのアレ」の第242回でも取り上げていますので良かったらお聴きください。

次に、「被害組織所在地国」と「被害組織業種」について見ていきます。

・被害組織所在地国について

下図は、2021年から2024年における「被害組織所在地国」の件数推移を表したものです。(日本は上位国ではありませんが、参考までに掲載しております)

4年間を通じてアメリカが群を抜いての1位となっています。それに次ぐ国に関してもカナダをどこかに挟む形でヨーロッパ諸国が並ぶという傾向も大きくは変わっておらず特段言及することはりませんでした。

・被害組織業種について

2023年は、それまでの1位であった「建設・土木」を抜いて「教育」が1位となったのですが、2024年は「教育」が2.3%減で順位を下げ、「建設・土木」が2.2%増加することで1位となりました。「教育」の減少はそちらに偏った攻撃をしていた「ViceSociety」が2023年にサ終した影響が最も大きいと考えられます。

また、「建設・土木」以外で割合が増えたのは「弁護士」(2.0%増加)と「病院 & 医療機関」(1.4%増加)でした。

数%の増減により業種別順位の入れ替えはあるもののそれほど大差はないと言えるので特定業種が狙われやすいとは言えないと考えています。

・北半球と南半球

以前、ある方からいくつかの理由からランサム攻撃が南半球で増えていくかもしれないということを伺いました。2023年のこちらの記事でも地政学的理由や南半球にはまだまだセキュリティ対応が進んでいないなどの理由が挙げられていましたが、ここ4年においては目立った変化や兆候は見られていません。

■ランサムキャンペーンで悪用が確認されている脆弱性

米国土安全保障省のサイバーセキュリティ・インフラセキュリティ庁(Cybersecurity & Infrastructure Security Agency、以下、CISA)が公開してくれている悪用が確認されている脆弱性のリスト「Known Exploited Vulnerabilities Catalog(以下、KEV)」には「Known To Be Used in Ransomware Campaigns?」という項目があります。この項目は、その脆弱性がランサムギャングの攻撃キャンペーンでの悪用が確認できているかを知ることが出来る項目で悪用が確認されている場合は「Known」、されていない場合は「Unknown」と記載されます。ただし、これは悪用が確認されているか否かというものですのでCISAが把握していないところで悪用されている場合もあるので注意が必要ですがある程度の目安にはなるかと思います。

こちらの集計をした結果、2024年にKEVに追加された脆弱性186件のうちランサムギャングの攻撃キャンペーンに悪用されたことが確認できている脆弱性の件数は24件でした。

該当する脆弱性は下表の通りです。CVE番号からのリンクは「KEVカタログ」の項目「notes」にあるリンクとなっております。

| CVE番号 | ベンダー | 製品 |

| CVE-2024-55956 | Cleo | Multiple Products |

| CVE-2024-50623 |

Cleo | Multiple Products |

| CVE-2024-51378 | CyberPersons | CyberPanel |

| CVE-2024-11667 | Zyxel | Multiple Firewalls |

| CVE-2023-28461 | Array Networks | AG/vxAG ArrayOS |

| CVE-2024-40711 | Veeam | Backup & Replication |

| CVE-2024-6670 | Progress | WhatsUp Gold |

| CVE-2024-40766 | SonicWall | SonicOS |

| CVE-2017-1000253 | Linux | Kernel |

| CVE-2024-23897 | Jenkins | Jenkins Command Line Interface (CLI) |

| CVE-2024-37085 | VMware | ESXi |

| CVE-2024-26169 | Microsoft | Windows |

| CVE-2024-4577 | PHP Group | PHP |

| CVE-2023-24955 | Microsoft | SharePoint Server |

| CVE-2023-48788 | Fortinet | FortiClient EMS |

| CVE-2024-27198 | JetBrains | TeamCity |

| CVE-2024-21338 | Microsoft | Windows |

| CVE-2024-1709 | ConnectWise | ScreenConnect |

| CVE-2020-3259 | Cisco | Adaptive Security Appliance (ASA) and Firepower Threat Defense (FTD) |

| CVE-2023-22527 | Atlassian | Confluence Data Center and Server |

| CVE-2023-35082 | Ivanti | Endpoint Manager Mobile (EPMM) and MobileIron Core |

| CVE-2023-29357 | Microsoft | SharePoint Server |

| CVE-2023-29300 | Adobe | ColdFusion |

| CVE-2023-38203 | Adobe | ColdFusion |

■最後に

始める前には否定され、始めれば反感を持たれ、途中で辞めれば馬鹿にされる。報われるためには報われるまで続けるしかない。

■更新履歴

・2025年01月22日 ランサムギャング数とそれに伴うグラフと数字の修正

・2025年01月07日 初版公開