昨年から引き続き「こんにちは!」から始まるフィッシングメールが送られ続けています。

それらの多くは基本的に有名な銀行を模したフィッシングサイトへの誘導を目的としたものです。

今まではフィッシングメールからではなく直接それらのサイトを調査していたのですが

知人からメールの内容を提供していただき、誘導先のURLへアクセスしてみました。

そこには特徴がありましたので、今回はそちらについて調査を行ったときのメモを共有します。

先日以下のようなフィッシングメールを知人に共有していただきました。

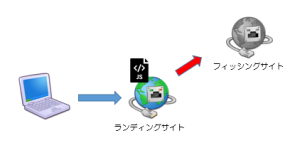

ここに記述されているURL自体は本物と同じものなのですが、このURLをクリックしたときには、ここに記述されているものとは異なるアドレスにアクセスするように簡単な細工が施されています。実際に入手したフィッシングメールを見るとフィッシングサイトへ直接アクセスするものではありませんでした。最終的にはフィッシングサイトへアクセスを行うのですが下図のように一度、別のサイト(ランディングサイト)にアクセスさせ、そのサイトでJavaScriptを用いてフィッシングサイトへリダイレクトするという仕組みでした。

どうして、直接フィッシングサイトにアクセスさせるのではなく一度、別のサイトにアクセスさせ、そこからリダイレクトするのかということですが、そちらはこのランディングサイトを観察することで判明しました。

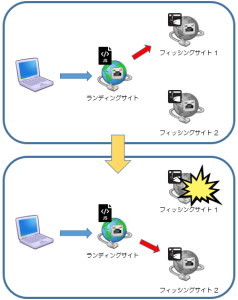

以下の2つの画像を見比べてみてください。

上図は同じサイトに別の時間帯にアクセスしたときのソースコードです。URLが同じであるにも関わらずソースコードに記述されているURLが異なっていることが分かるかと思います。上記の事象を図にすると以下のようになります。

攻撃者はフィッシングメールの受信者を[ランディングサイト]にアクセスさせるようにメールを細工しています。そうすることによって、上図のように[フィッシングサイト1]が閉鎖されたとしても[ランディングサイト]に記述されているURLを変更し、新たに作成した[フィッシングサイト2]にアクセスさせるように変更することでメールの受信者をフィッシングサイトにアクセスさせる確率を上げることができるということになります。攻撃者は新たなフィッシングサイトを次から次に作成することが可能なインフラを持っており、既に作成したフィッシングサイトが閉鎖されているかどうかを監視し、閉鎖されればランディングサイトからアクセスする先のURLを変更するというようなことを行っていると考えられます。このことからメールの受信者を保護するためにはフィッシングサイトを閉鎖するだけではなく、ランディングサイトも併せて閉鎖させなければならないということが言えます。