2016年2月23日付けで「広島修道大学情報センター」より「本学に届いた標的型攻撃メールの事例」という件名のおしらせが出ており、その中にはいくつかの攻撃メールの事例紹介されていたのですが一際、気になるものがありました。気になった理由は、最近の自身の周囲で観測されていた「ばらまき型」とは異なる件名、添付ファイル名であったからです。また、件名、ファイル名が特定の組織に向けたような印象を与えるファイル名であったことも気になった理由です。

今回は、そのメール関連について可能な範囲で調査を行いました。

「広島修道大学情報センター」のおしらせによると以下のような内容のメールであることが分かります。

差出人: xxxxxx@yahoo.co.jp

件名 :研究留学生担当窓口(国立)

添付ファイル:研究留学生担当窓口(国立) .rar.

本文:なし

添付ファイル名で検索したところ「福井大学総合情報基盤センター」から「注意喚起」が2015年11月12日に出ていることが分かりました。

以下はサイトに掲載されているものの引用です。

国立大学を狙ったと思われる、電子メールを使った標的型攻撃がなされているという情報がありました。

該当するメールの特徴は以下のとおりとのことです。差出人:ueyama_ayako(at)yahoo.co.jp

( (at) は @ に読み替えてください)

宛先:Bcc のみにメールアドレスが記載されています。

件名:研究留学生担当窓口(国立)

添付ファイル:研究留学生担当窓口(国立).rar添付ファイルにはウイルスが含まれていますので、くれぐれも開封、実行しないようにご注意ください。

上記、注意喚起には「国立大学を狙ったと思われる、電子メールを使った標的型攻撃がなされているという情報がありました。該当するメールの特徴は以下のとおりとのことです。」と記載されていることから、どこかから得た注意喚起などによって得た情報であり、福井大学では受信していない可能性も考えられます。

その可能性を考慮すると公表はされていないもののいくつかの組織が受信しいることから注意喚起がどこかから出ているのではないかということも推測できます。

前述のおしらせ、注意喚起と全く同じものかどうかの確証はありませんが同名のファイル(拡張子違い)を入手することができましたのでそちらの調査も行いました。入手したファイルは「研究留学生担当窓口(国立).exe」というファイル名でアイコンはExcelのものです。

| ファイル名 | MD5 | SHA1 |

| 研究留学生担当窓口(国立).exe | 301A72F63E92F262622D52547D8AFF4D | 008ED63931E0997DA78A5112E456182180EE6F91 |

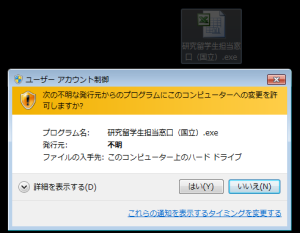

このファイルを仮想環境で実行した際に下図のようにUACによる確認が表示されました。

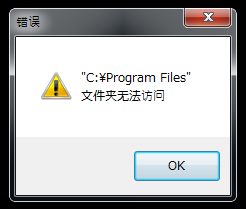

実行を許可せず「いいえ」を押した場合に下図のようなエラーが表示されました。

中国語でファイルを書き込みすることができないことを示すエラーのようです。

(注)ファイル実行の過程で中国語が表示されていますが、中国に関連する組織、人物がこのファイルを作成したことを裏付けるものではありません。

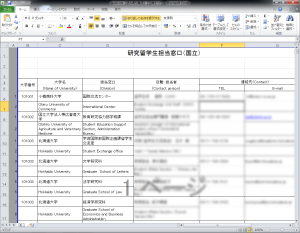

UACの確認を許可すると実行され、下図のようにExcelファイルが表示されました。

下記のファイルが「C:\Program Files\」以下に作成されていました。

| 項番 | ファイル名 | MD5 | SHA1 |

| 1 | guoli.xls | 6B7B0DE64608A24FF6E003CE2BAA07A9 | DE27FD8F673A9ED37D54D04E6F1BE937144C00BA |

| 2 | winlogin.exe | D20FC878662247ABC875762F920D882F | A138600BB4FCFED015BBC7BC79536999A8FA55D5 |

(注)サンドボックスによる解析結果では上記の他にも

C:\Program Files\setting32.ini

C:\Program Files\__tmp_rar_sfx_access_check_36953

C:\Program Files\mshelp32.exe

がドロップされるとの結果がありました。

また、「研究留学生担当窓口(国立).exe」実行後に表示されたExcelファイルは項番1のものでした。

こちらのファイルは「VirusTotal」でのスキャン結果は無害なものでした。おそらくデコイファイルであると考えられます。

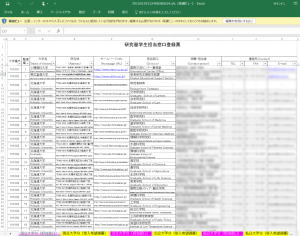

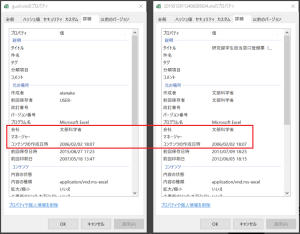

プロパティは、下図の通りです。

プロパティにある値を信じるとするならばかなり古い時期に作られたファイルであると考えられます。このファイルの情報を元に同一ファイルがインターネット上に存在しないかを調べてみたところ同一のものではないのですが類似するファイルを見つけることができました。

上記ファイルとマルウェアがドロップしたExcelファイルのプロパティの比較は下図の通りです。

赤枠で囲んだところが共通する部分です。「コンテンツの作成日時」が同じ日時になっていることからマルウェアがドロップするファイルもインターネットで見つけることができたファイルも元は同じファイルであり、更新されてきているファイルである可能性があると考えられます。そのためマルウェアがドロップしたファイルもインターネットから入手可能であったものである可能性があります。

次に項番2のファイルですが、こちらがマルウェア本体であると考えられます。

「VirusTotal」ではこのブログエントリ作成現在(2016/03/03)37 / 54という検出率でした。

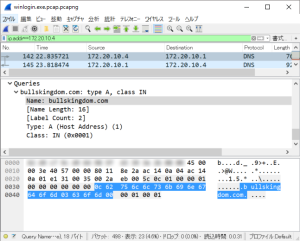

また、実行した後、通信を確認した結果項番2の通信先が「bullskingdom.com」であることが判明しました。

判明した通信先を更に調査したところ過去にいくつかのマルウェアとの関連があったアドレスであることが判明しました。

調査により判明したマルウェアのMD5ハッシュは以下の通りです。

調査結果は以上です。

現在のところファイル名(デコイファイル含む)や送信されている組織などの情報から(国立)学校関連を狙った攻撃キャンペーンのような可能性が考えられますが、情報がまだ少ない状況です。今後、どのような情報が出てくるかを継続的に見る必要があると考えています。何か情報をお持ちの方いらっしゃいましたら可能な範囲で教えていただけると幸いです。