以前のエントリーで「ランサムウェア Petyaに感染してみました。」というものを投稿しました。そちらはファイル暗号型のランサムウェアではなく、ハードドライブへのアクセスを行えないように人質に取るタイプのものでした。

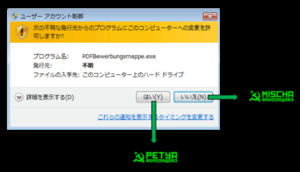

そのため、Petyaを実行した環境がUAC(ユーザアクセス制御)が有効になっている環境で実行した場合に「いいえ」を選択すると被害に遭うことを回避することが可能でした。

しかし、今回、検証した「Petya & Mischa」はファイル暗号型とディスク暗号型(厳密にはMBRやMFTに作用していおりディスク全体を暗号化していないと思われますが)の双方を備えており、実行時にユーザが変更の許可をUACにて許可するかしないかによって結果が変わるというものでした。

上図にように変更を許可すると「Petya」によるディスク暗号型の処理が実行され、変更を許可しなかった場合「Mischa」によるファイル暗号型の処理が実行されます。

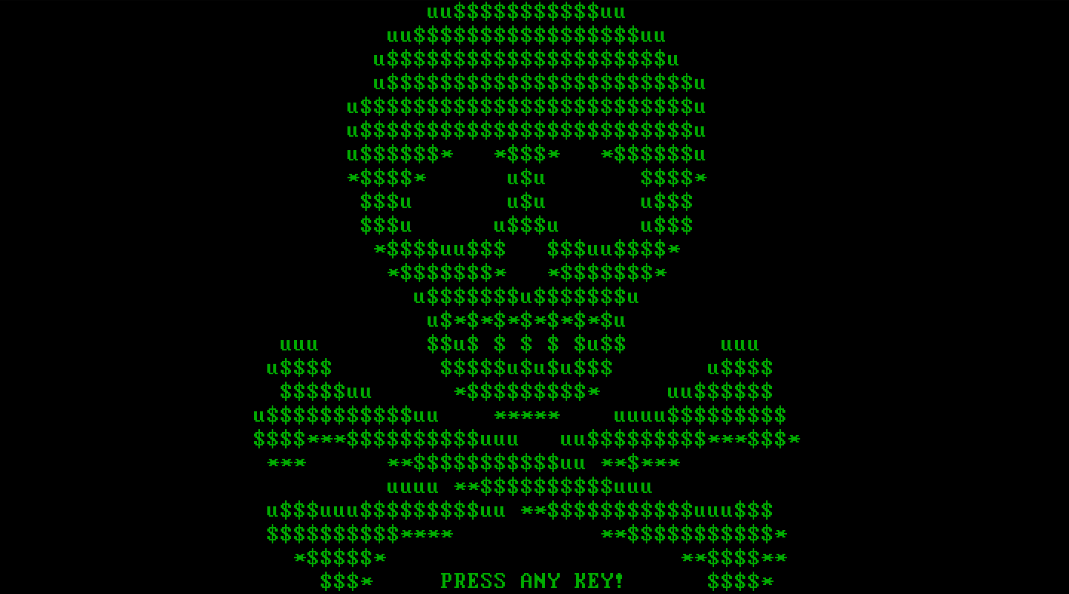

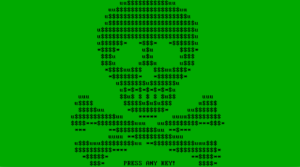

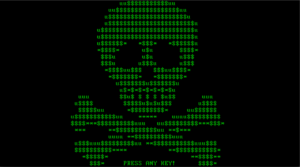

「Petya」に感染した場合は以前のエントリと同じく、偽のCHKDSK処理の画面になり、その後、髑髏の点滅画面となります。(下図が交互に表示され点滅するイメージです)

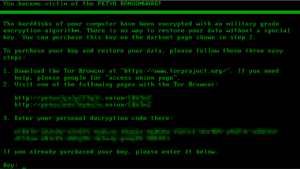

上記画面では「PRESS ANY KEY!」と促されますので適当なキーを押すと下図の画面に切り替わります。

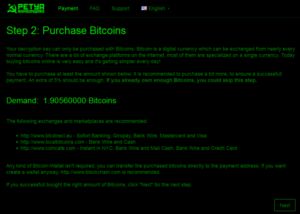

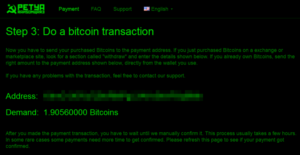

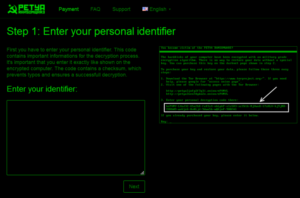

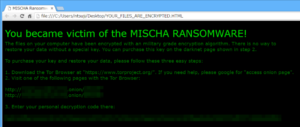

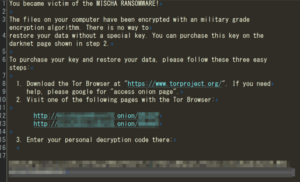

この画面の指示に従いTorブラウザを利用して指定されたアドレスに接続し、以下のようにステップを踏むことになります。こちらも見た目のカラーは違うものの以前の「Petya」と流れは同様です。

「Mischa」に感染した場合はでは、テスト用に用意したフォルダ内が下図のようになりました。

ファイルの暗号化と共に作成されたHTML、テキストファイルは下図の通りです。

この後、Torブラウザを利用し、指定されたサイトへアクセスしてからは「Petya」の感染時と同様でした。

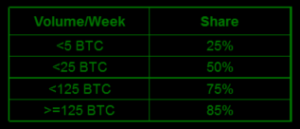

また、感染後アクセスするように指示されるページにあるリンクには、このランサムウェアを利用したアフィリエイトにンする説明がされていました。アフィリエイトプログラムを利用した場合、1週間単位で報酬が決定されるようでその期間内に感染させ、被害者から支払いを得た金額(BTC)によって報酬率が変動するというもののようです。その一覧については下図の通りです。

一週間の間に被害者から5BTC未満の支払いであればその収益の25%の報酬。125BTC以上の収益があればそこから85%の報酬がアフィリエイターに支払われるといった仕組みになっているようです。

以下は今回検証に使用したファイルの情報です。

| ファイル名 | MD5 | SHA1 |

| PDFBewerbungsmappe.exe | 8a241cfcc23dc740e1fadc7f2df3965e | 1a5faa5637bec9805039a93d6e199bac26fce413 |

【ランサムウェアの考えられる対策】

もちろん、ウイルス対策ソフトで感染を防ぐことができればいいのですが、どうしても検知できない可能性はついて回ります。ウイルス対策ソフトの話になるとついて回るのがどこのウイルス対策ソフトだと検知できた。できなかった。というお話しです。しかし、今回検知したからといって次回以降検知できる保証はどこにもありません。ですので、検知しない可能性を常に考えておく必要はあると思っています。ウイルス対策ソフトをどこのものを使用するかといったことよりもまず、自身のシステムに内在する脆弱性を解消しておくことのほうが先決であると思います。今回のウイルスがどういった経路で感染したかは分かりませんが、Webのアクセスにより感染したというのであればブラウザやそのプラグインであるFlashなどが古いことにより攻撃を受け、感染してしまうというケースは十分に考えられます。怪しいサイトには近寄らないということだけでは防ぐことのできない攻撃もあります。不正な広告や水飲み場のような攻撃です。そういったものを避けることが難しくなってきている以上は自身のシステムに内在する脆弱性を解消し、そういったサイトにアクセスしても大丈夫な状態にしておくことを強くお勧めします。

しかし、それでも添付ファイルを実行してしまったり、未解消の脆弱性やゼロデイを受けてしまい感染することが避けられないケースがあります。そういったときのために可能な限り短い間隔で自身のファイルのバックアップを取得しておくことも併せて行っておく必要があると思います。この場合には感染する端末がアクセス可能な場所、例えば、ファイルサーバなどに置いていては暗号化されてしまう可能性が大ですので、お勧めはできません。企業内であればクライアントコンピュータからアクセスできないところにバックアップを取るようにし、個人であればクラウドに保存するか物理的にDVDなどのメディアに保存することをお勧めします。

そうしていれば金銭を支払わずともある程度の復旧が可能となります。

上記のことを実施しておらず、感染を許してしまった場合は攻撃者に金銭を支払うという選択肢しか残されていないということとなります。

もちろん、攻撃者に金銭を支払うことは決して推奨されるようなことではありません。

しかし、支払う金額と自身のシステム内にあるファイルの価値を天秤にかけ後者が大きく勝るようであれば金銭を支払うという選択肢を選ばざるをえない場合もあると個人的には考えています。