昨年末にTeslaCrypt 2.0が暗号化したファイルの拡張子を「.vvv」とすることから「vvvウイルス」と呼ばれ話題になりました。

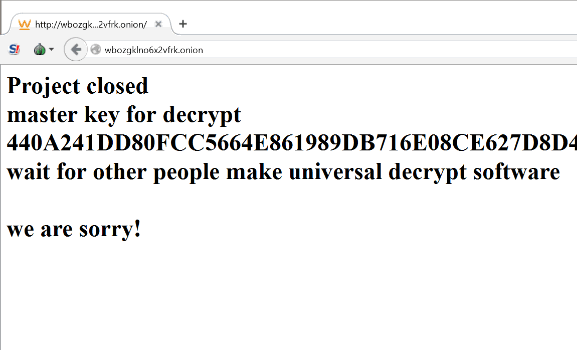

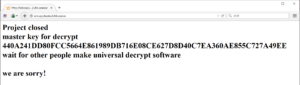

その「vvvウイルス」は有志の活動により支払いをしなくとも復号する方法が発見され、このブログでも手順を紹介しました。それ以降、すぐにTeslaCryptはバージョンアップがされ、最近まで支払いをする以外には暗号化されたファイルを復号することができない状態が続いていました。しかし、ここにきてTeslaCryptの開発者が復号するためのマスターキーを公開しました。通常は感染した端末毎に復号キーが生成されていると思われますがマスターキーはすべての暗号化を復号することのでできるキーであると思われます。

その公開されたマスターキーを使い復号するためのツールも既に公開されていますので詳細はこちらをご覧いただければと思います。

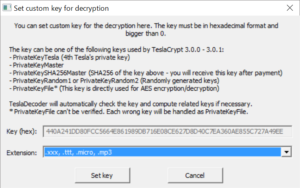

ちなみに公開されたマスターキーは下図の通りです。

前述したサイトの説明は英語ですのでハードルを感じる方もいらっしゃるかと思います。

今回は、手元で暗号化の後拡張子を「.mp3」に変更するTeslaCryptに感染し、そのファイルを公開されているツールで復号することができるかどうかを試しましたのでその手順を公開します。

【手順1】

下記、BleepingComputerのサイトから復号ツールをダウンロードし、展開します。

http://www.bleepingcomputer.com/news/security/teslacrypt-shuts-down-and-releases-master-decryption-key/

【手順2】

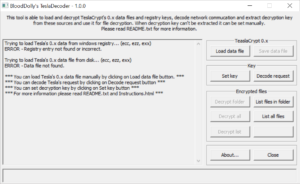

展開して出てきたフォルダの中にある「TeslaDecoder.exe」を起動します。

【手順3】

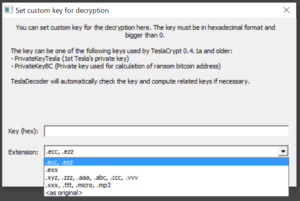

ウインドウ内にある[Set key]をクリックすると新たにウインドウが表示されますので[Extension:]と書かれたプルダウンメニューから自身が感染しTeslaCryptによって暗号化され、変更された拡張子を選択します。このメモでは拡張子を「.mp3」に変更するタイプのTeslaCryptに感染した環境内のファイルですので下図のように選択しました。

[!注意!]拡張子の選択で誤ったものを選択し、一度でも復号処理を行った場合、再度正しい選択を行っても復号ができなくなる場合があることを手元で確認できています。選択の際には注意し、可能であれば復号対象のファイルをバックアップを行ってから処理をおこなうようにすることを強く推奨します。

選択すると、自動的に[Key (hex)]のところにキーが設定されます。

キーが設定されたのを確認できたら、[Set key]ボタンをクリックします。

【手順4】

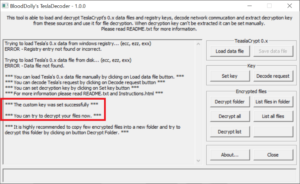

メインのウインドウに戻ってきます。ログにもキーがセットされたこと、復号準備が整ったことが表示されているかと思います。

これで復号のための設定は完了です。ここから復号を行うには[Encrypted files]から任意のボタンを選択することになります。[Decrypt all]を選択するとシステム内の暗号化されたファイルを対象にすると思われますが今回はテストですので特定のフォルダ内のみを復号の対象する[Decrypt folder]を選択しました。このボタンをクリックした後はどのフォルダを対象するとするかといった選択画面が表示されますので任意のファイルを選択します。選択すると下図のようなポップアップが表示されます。

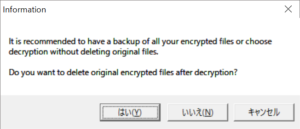

意味としては

すべての暗号化ファイルのバックアップを保持するか、元のファイルを削除せずに復号を選択することをお勧めします。

あなたが復号した後、元の暗号化されたファイルを削除しますか?

ということが表示されています。

何かの不具合で暗号化されたファイルが破損してしま可能性があるため暗号化されたファイルを別の環境にバックアップしておくか、オリジナルのファイルを残したままの復号を勧めているのでしょう。復号に失敗し、完全に元に戻せなくなってしまう可能性もあるため。実際に被害に遭われ、復号を試みる方は別の環境に一旦暗号化されたファイルのバックアップを保持しておくことをお勧めします。

今回はテストですので[はい]を選択しました。復号前と復号後は下図の通りです。

問題なくファイルの復号に成功しました。

【ランサムウェアの考えられる対策】

もちろん、ウイルス対策ソフトで感染を防ぐことができればいいのですが、どうしても検知できない可能性はついて回ります。ウイルス対策ソフトの話になるとついて回るのがどこのウイルス対策ソフトだと検知できた。できなかった。というお話しです。しかし、今回検知したからといって次回以降検知できる保証はどこにもありません。ですので、検知しない可能性を常に考えておく必要はあると思っています。ウイルス対策ソフトをどこのものを使用するかといったことよりもまず、自身のシステムに内在する脆弱性を解消しておくことのほうが先決であると思います。今回のウイルスがどういった経路で感染したかは分かりませんが、Webのアクセスにより感染したというのであればブラウザやそのプラグインであるFlashなどが古いことにより攻撃を受け、感染してしまうというケースは十分に考えられます。怪しいサイトには近寄らないということだけでは防ぐことのできない攻撃もあります。不正な広告や水飲み場のような攻撃です。そういったものを避けることが難しくなってきている以上は自身のシステムに内在する脆弱性を解消し、そういったサイトにアクセスしても大丈夫な状態にしておくことを強くお勧めします。

しかし、それでも添付ファイルを実行してしまったり、未解消の脆弱性やゼロデイを受けてしまい感染することが避けられないケースがあります。そういったときのために可能な限り短い間隔で自身のファイルのバックアップを取得しておくことも併せて行っておく必要があると思います。この場合には感染する端末がアクセス可能な場所、例えば、ファイルサーバなどに置いていては暗号化されてしまう可能性が大ですので、お勧めはできません。企業内であればクライアントコンピュータからアクセスできないところにバックアップを取るようにし、個人であればクラウドに保存するか物理的にDVDなどのメディアに保存することをお勧めします。

そうしていれば金銭を支払わずともある程度の復旧が可能となります。

上記のことを実施しておらず、感染を許してしまった場合は攻撃者に金銭を支払うという選択肢しか残されていないということとなります。

もちろん、攻撃者に金銭を支払うことは決して推奨されるようなことではありません。

しかし、支払う金額と自身のシステム内にあるファイルの価値を天秤にかけ後者が大きく勝るようであれば金銭を支払うという選択肢を選ばざるをえない場合もあると個人的には考えています。

ファイル暗号型のランサムウェアに感染した際の対応フローも公開しておりますので、もしものときに備えてご一読いただき参考にしていただければ幸いです。