ICT-ISACの名前を騙り、「マルウェアに感染しているので、除去ツールをダウンロードし、マルウェアを除去するよう促すメール」が配信されているとの連絡があったというリリースがICT-ISAC、総務省より出されました。総務省より出されたリリースには送られてくるメールそのものの情報がリリースが出された当初は掲載されていました。しかし、現在、そちらは削除されております。リリースが出された当初掲載されていた偽メールに関する情報は以下の通りです。

From: “一般社団法人ICT-ISAC セキュリティ本部”

[mailto:ict-isac@sigaint.org]

Subject:【重要】総務省共同プロジェクト インターネットバンキングに係るマルウェアへの感染者に対する注意喚起及び除去ツールの配布について

Importance: High—————————————————————————-

——————————————————————このメールは総務省、一般財団法人日本データ通信協会、一般社団法人ICT-ISAC、ME

GA Incの4社が協力しているマルウェア対策支援プロジェクトにおいて

マルウェア(VAWTRAK)に感染している事実が判明した事業者及び個人の方々に注意喚

起及び除去ツールを配布することを目的に配信されております。

本メールを受信した事業者及び個人の皆様におかれましてはマルウェア(VAWTRAK)に

感染しており、今後インターネットバンキングにおける不正送金や感染端末を利用したサイバー犯罪に巻きもまれる可能性が非常に高くなります。

必ず本メール及び添付資料をご確認のうえマルウェア(VAWTRAK)の除去を行ってください。

—————————————————————————-

——————————————————————拝啓

益々御清栄のこととお慶び申し上げます。

この度、総務省協力事業インターネットバンキングに係るマルウェアへの感染者に対

する注意喚起及び除去ツールの配布事業において

貴社のネットワーク端末がマルウェア(VAWTRAK)に感染している事実が判明しました

のど注意喚起及び除去ツールの配布をさせて頂きます。総務省の報道発表資料

http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000092.html一般社団法人ICT-ISACの報道発表資料(発表当時は一般財団法人日本データ通信協会

テレコム・アイザック推進会議)

https://www.telecom-isac.jp/news/news20150410.html添付資料「インターネットバンキングに係るマルウェアへの感染者に対する注意喚起

の実施について」(総務省発表資料)をご確認頂き、本プロジェクトの概要をご理解

したうえで、「マルウェア(VAWTRAK)除去ツールの配布について」に記載されている手順に従って

マルウェア(VAWTRAK)の除去を行ってください。マルウェア(VAWTRAK)を除去せずに放置し続けた場合、インターネットバンキングの

不正送金被害や感染端末を起点としたサイバー犯罪に巻き込まれる可能性が非常に高

くなります。

必ずご対応頂き、ご不明な点がございましたら下記の問い合わせ先までご連絡くださ

い。本プロジェクトの問い合わせ

一般社団法人ICT-ISAC

Mail: ict-isac@sigaint.org~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

一般社団法人ICT-ISAC

〒107-0052 東京都港区赤坂2-17-28 NTT赤坂ビル1階URL:https://www.ict-isac.jp/index.html

一般財団法人日本データ通信協会 テレコム・アイザック推進会議

(Telecom-ISAC Japan)から組織変更されました一般財団法人 日本データ通信協会

http://www.dekyo.or.jp/index.html

注意喚起と取れる文面を出していることが確認できたのは下記の3つです。

・ICT-ISAC [注意喚起]当法人になりすました偽メールについて

・総務省 「一般社団法人 ICT-ISAC」名で発信されたマルウェア感染に係る注意喚起及び除去ツールの配布に関する不審なメールにご注意ください。

・Telecom-ISAC 重要:偽メールについて

この偽メールに添付されてきたと思われるファイルを入手(今回調査したファイルの他に添付されていたファイルが存在していた可能性は残ります)し、調査しましたので情報を共有します。

今回、入手したファイルは5ページで構成されたPDFファイルでした。それぞれのページは下図の通りです。(クリックで拡大できます。)

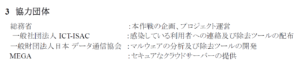

不審な点としては2ページ目の「協力団体」のところに「MEGA : セキュアなクラウドサーバの提供」とある点です。

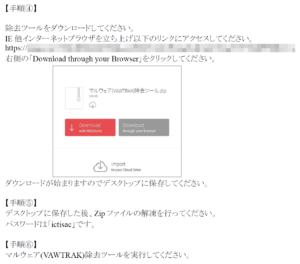

また、3ページ目でセキュリティソフトを含むすべてのタスクを終了させ、4ページ目ではWindows Difenderをオフにするよう促しています。そして、5ページ目には、クラウドストレージのURLが記載されており、そこから圧縮ファイルをダウンロードし、パスワードを入力して展開、実行することを促しています。

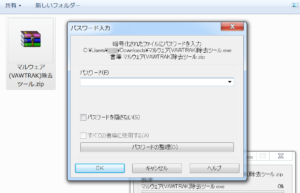

クラウドストレージから圧縮ファイルをダウンロードし、展開を試みたところパスワード入力画面が表示されました。

PDF内で指定されているパスワードを入力したところ問題なく展開することができました。

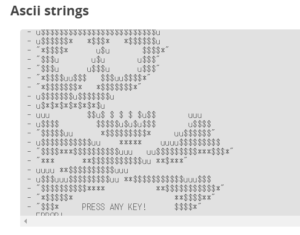

展開して出てきたexeファイルを調査したところ下図のような文字列があることが判明しました。

この文字列はこのブログで過去に調査したランサムウェア「Petya」および「Petya & Mischa」に感染したときに表示される画面と同じでした。実際に感染してみたところ「Petya & Mischa」と同じ動作をすることが確認できました。UACが表示された場合に「はい」をクリックすると「Petya」が実行されディスク暗号型の、「いいえ」をクリックすると「Mischa」によるファイル暗号型の処理が実行されました。これらの詳細の動作については過去のエントリー「ランサムウェア Petya & Mischaに感染してみました。」をご覧ください。

今回、入手したPDF、ダウンロードした圧縮ファイルおよび、展開後の実行形式ファイルの情報については下表の通りです。

【PDFファイル情報】

| 項目名 | 内容 | 備考 |

| ファイル名 | マルウェア(VAWTRAK)除去ツールの配布について.pdf | |

| ハッシュ値 | MD5: CE6AA6931318C1B9A1C240BF64C84307 SHA-1: E3BD7E170856C22B4B0A919FDC6D72BA162878D9 |

【ダウンロードした圧縮ファイル情報】

| 項目名 | 内容 | 備考 |

| ファイル名 | マルウェア(VAWTRAK)除去ツール.zip | |

| ハッシュ値 | MD5: F5CD32E57E04CADC7994808B48EFAA98 SHA-1: 713217F355618C1C7A297D373B2A5D6B7A6B8C12 |

【展開後の実行形式ファイル情報】

| 項目名 | 内容 | 備考 |

| ファイル名 | マルウェア(VAWTRAK)除去ツール.exe | [VirusTotalにアップロードされていた別名] DB for Wikileaks.exe |

| ハッシュ値 | MD5: DEABF1507AC66EF7A5588CFE56248888 SHA-1: BDBFA15A8284057E5C5CAE1D1FE7EDBAA7C974BA |

【2016年11月02日】

感染までのフロー図を追加