■はじめに

2020年02月14日(バレンタインデー!)以前に「脆弱性管理でCVSS基本値だけに振り回されないためのメモ – Feat. Known Exploited Vulnerabilities Catalog」というエントリー(現在はこのエントリとの区別の為にタイトルを変更しています)を公開しました。したがって、このエントリは以前のエントリをご覧になられていることを前提に書いています。

当該エントリー内でKnown Exploited Vulnerabilities Catalog(以下、KEVC)に掲載されている脆弱性を分析する1つのアプローチとしてCVSSの基本値を用いました。エントリー内でも説明しているのですが、すべてNISTが算出しているという理由からCVSS v2.0を集計の際に使用していました。CVSS v3.xのほうがいいという意見もいただきましたので、このエントリー執筆時点(2022年02月26日)での最新のKEVCを用いて再集計しました。

■比較

折角、再集計をするのでCVSS v2.0とCVSS v3.x それぞれを再集計して比較していきます。前回のエントリーではCVSS v2.0の「AV :攻撃元区分 (Attack Vector)」「AC :攻撃条件の複雑さ (AttackComplexity)」「Au :攻撃前の認証要否 (Authentication)」に加えてCVSS「基本値」を紹介しました。CVSS v2.0とCVSS v3.xでは、共通しないパラメタがありますので、今回は、双方に共通である「AV :攻撃元区分 (Attack Vector)」「AC :攻撃条件の複雑さ (Attack Complexity)」と「基本値」の結果を並べて比較します。

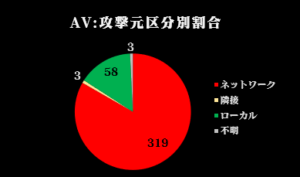

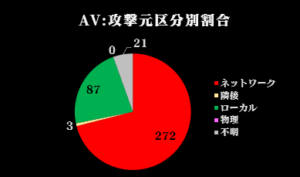

・AV :攻撃元区分 (Attack Vector)

CVSS v2.0 CVSS v3.x

古いCVE番号は、CVSS v3.xの算出が行われていないケースがあるためCVSS v3.0では不明が21件とCVSS v2.0よりも18件多いですが、CVSS v3.xで追加された「物理(P)」が0件であるため、それほど大きくは円グラフの見た目に変化はなさそうではないかと思っていたのですが実際に比較してみると、CVSS v3.xでは、ネットワークが減り、ローカルが増えるという形になりました。やはり、ローカルの脆弱性であるということだけで、その脆弱性を見逃してはならないということが言えるかと思います。

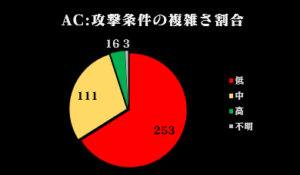

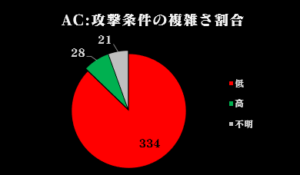

・AC :攻撃条件の複雑さ (Attack Complexity)

CVSS v2.0 CVSS v3.x

こちらは大きく変わったように見えます。下表のようにCVSS v2.0の「中(M)」「高(H)」が、CVSS v3.xでは「高(H)」に統合されているので、「高(H)」の割合が増えそうに思うのですが結果はそうではなく、「低(L)」が増える形となっています。評価のバージョンが変わることで、評価項目算出にも影響があることには留意しなければなりません。

| CVSS v2.0 | CVSS v3.x |

| 低(L) | 低(L) |

| 中(M) | 高(H) |

| 高(H) |

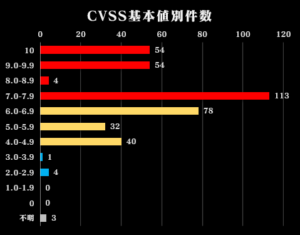

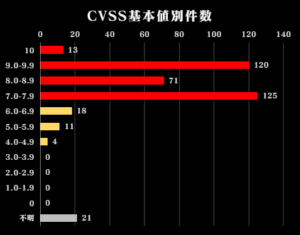

・CVSS基本値

CVSS v2.0 CVSS v3.x

CVSS v2.0よりも、CVSS v3.xのほうが基本値が高く出る傾向があります。CVSS v2.0では「7.0-7.9」の間が他よりも大幅に件数が多い形となりましたが、CVSS v3.xでは「7.0-7.9」に加えて、「9.0-9.9」が多く、それぞれで同程度の件数でした。比較をすると分布に大きく異なる点が見られるもののどちらの算出でも7.9以下にも無視できないものが多く含まれているということは変わりないと言えるかと思います。

■コメント

脆弱性とうまく付き合う上では、CVSS基本値だけには振り回されず、その攻撃が実際に可能なのか。もしくは、この世界に存在しているのかということが重要です。ボクがセキュリティ診断を主な業務としていた頃から実際に攻撃可能かどうか、攻撃コードが存在しているかどうかということを対策優先度に反映させ報告をするようにしていました。前回、今回のように集計することでそのアプローチは間違ってはいなかったと改めて感じることができました。ただ、そういった情報を常に収集し、自組織の対策に活かしていくということは言うほどに簡単では無いことも承知しています。そんな中で完璧ではありませんし、これだけを見ているだけで充分ではないもののKEVCを活用することは今まで手が回らなかった部分に少しタッチできるきっかけとなるのではないかと思いますので多くの方に知っていただき、活用の検討をしていただきと思います。

余談ではあるのですが、概要を知っていると大体の予想が付く。というように感じることは多々あります。その内、実際に行動に移したり、確認するといったことにまで及ぶことはそれほど多くはないかもしれません。しかし、今回のように実際に集計をしてみると思っていた通りのところもあれば、そうではないどころか大きく乖離があるものが存在するということと同時に、自分の感覚というものが以下にいい加減かということが明らかになりますね。

■更新履歴

・2022年02月27日 初版公開